取证基本内容

计算机取证是什么?

计算机取证又叫数字取证,一般用于网络安全与司法鉴定的分支。简单说就是在法律的框架下,合法的对计算机里的电子痕迹做调查,提取还有还原,保证数据能在法庭上认可,或者直接定性的证据。

咱们计算机取证的主要目标是:

数据恢复:就是找回已经删除,丢失和损坏以及加密的数据。

事件还原:还原计算机系统或网络事件的过程(如黑客入侵、恶意操作)。

证据固定:确保提取的数据在法律上具有证明力(完整性、可验证性、不可篡改)。

支持调查:为刑事、民事、行政等案件提供证据支撑。(例如:企业调查内部的泄密或者违规操作或者检查是否有人篡改账目,删除关键邮件这种)

取证的四大步骤:识别 → 保存(取证保全)→ 分析 → 报告/呈现。

识别(Identify):确定哪些设备/数据可能含有证据(例如涉案电脑、外置硬盘、云存储账户)。

保存(Preserve/Collect):使用非侵入式方法制作镜像(disk image)和内存转储,记录时间戳与环境。强调不改变原始数据。

分析(Analyze):利用工具与手工方法恢复文件、解析日志、重建时间线、关联账户与网络活动。保持分析记录(操作日志)。

报告(Report & Present):撰写清晰、可复核的技术报告,并准备法庭陈述,能将技术细节转化为法庭可理解的语言。

证据类型分为:

磁盘/文件系统:已删除文件、隐藏分区、时间戳。

内存:运行时痕迹、进程、加密密钥、恶意代码残留。

网络数据:流量抓包、DNS 请求、外联 IP。

日志:系统日志、应用日志、云访问日志。

移动设备:短信、定位、应用数据。

如何获取哈希值

大部分取证的比赛如果需要交文件名这种的一般会让我们交hash值这个时候我们要分是Windows的取证还是在linux中的取证。

我们在Windows下如果没有工具的情况下需要手搓,也就是通过指令代码来进行hash值的计算可以通过下面代码进行计算。

certutil -hashfile "D:\下载\临时文件夹\网安.zip" SHA1

certutil -hashfile "D:\下载\临时文件夹\网安.zip" MD5

certutil 是 Windows 自带的证书工具,其中 -hashfile是他的子功能用来计算指定文件的哈希值。

而他这串命令我们如果进行的Linux取证是无法进行的因为,他们的命令并不通用linux内置了一些命令

我们要在linux里面进行取证则是通过这串命令

sha1sum filename

md5sum filename

内存取证

常见文件后缀:.vmem / .dump / .raw / .img

大概介绍一下这四个文件

.vmem文件

- 类型:虚拟机内存镜像文件

- 用途:由虚拟化软件(如 VMware、VirtualBox 等)生成,用于存储虚拟机运行时的内存(RAM)数据。当虚拟机运行、休眠或崩溃时,会生成

.vmem文件,完整记录某一时刻虚拟机内存中的所有数据(如进程信息、临时变量、未保存的操作等)。 - 取证价值:在计算机取证中,

.vmem文件是分析虚拟机内运行的程序、用户操作痕迹、恶意代码活动的重要依据,可通过内存分析工具(如 Volatility)提取关键信息。

.dump文件

- 类型:内存转储 / 崩溃转储文件

- 用途:通常由操作系统或程序在崩溃时自动生成(如 Windows 的 “蓝屏转储”),或通过工具手动导出,用于记录程序 / 系统崩溃时的内存状态、寄存器信息、堆栈数据等。

- 特点:文件内容是内存数据的二进制快照,格式可能因系统(Windows/Linux)或工具不同而有差异(如 Windows 的

.dmp是.dump的常见变体)。 - 取证价值:可用于分析程序崩溃原因、恶意代码行为(如进程注入痕迹)、用户操作记录等。

.raw文件

- 类型:原始镜像文件

- 用途:以 “原始二进制” 格式存储的数据镜像,通常用于完整捕获存储介质(如硬盘、U 盘、内存)的每一个扇区 / 字节,包括未分配空间、隐藏数据、删除残留等,且不添加任何额外格式或元数据。

- 特点:文件大小与原始介质容量一致(如 100GB 硬盘的

.raw镜像约为 100GB),是计算机取证中最常用的镜像格式之一,兼容性强,可被几乎所有取证工具(如 FTK、EnCase)识别。 - 场景:硬盘镜像、内存镜像、分区镜像等均可能以

.raw格式保存。

.img文件

- 类型:镜像文件(广义)

- 用途:是 “镜像文件” 的通用扩展名,可表示多种类型的镜像,如:

- 存储介质镜像:完整复制硬盘、分区、光盘的数据(类似

.raw,但可能包含简单的元数据或压缩); - 虚拟机磁盘镜像:部分虚拟机(如 QEMU)的磁盘文件格式;

- 固件镜像:设备(如路由器、打印机)的固件程序镜像。

- 存储介质镜像:完整复制硬盘、分区、光盘的数据(类似

- 特点:格式灵活性高,是原始二进制(与

.raw兼容) - 取证价值:若为存储介质镜像,可用于恢复文件、分析分区结构、提取隐藏数据等。

内存取证除了常用的 Vol 以外,也可以尝试一下 R-Stdio 这个工具,提取文件的时候不一定哪个可以用

通过R-STUDIO可以恢复删除的文件,给大家做一个测试,例如现在我的电脑是需要取证的电脑,黑客在我的电脑上创建了一个文件用来执行木马,或者是我在电脑上创建了一个重要的数据文件被黑客所删除,不管是什么只要是他删除了以后这种情况下,我们取证需要去恢复数据来观看这个数据查明这个里面是什么内容。(演示,先创建一个文件,打开RS发现可以扫到,在删除恢复,在删除再把回收站也删除了观察恢复。)

PasswareKit这个东西则是可以进行恢复文件密码、恢复因特网和网络密码、重置Windows管理员密码、搜索受保护的文件和恢复硬盘密码等。几乎能破解目前所有主流文件的密码,如Zip、RAR、7Z和CAB等主流压缩文件完全不在话下,且破解速度快,操作简单方便好用,可以自己试一试。

还用一种使用vol2和vol3来进行分析,我们没有工具手搓的情况下需要注意的是2和3所用的命令是不同的我将一些具体命令放置如下,一般情况下可以使用工具。

想要下载Volatility可以通过这个网址进行下载

https://volatilityfoundation.org/

然后一些根据这个工具的命令自己可以去找一下推荐Lunatic的blog里面有取证的很多指令

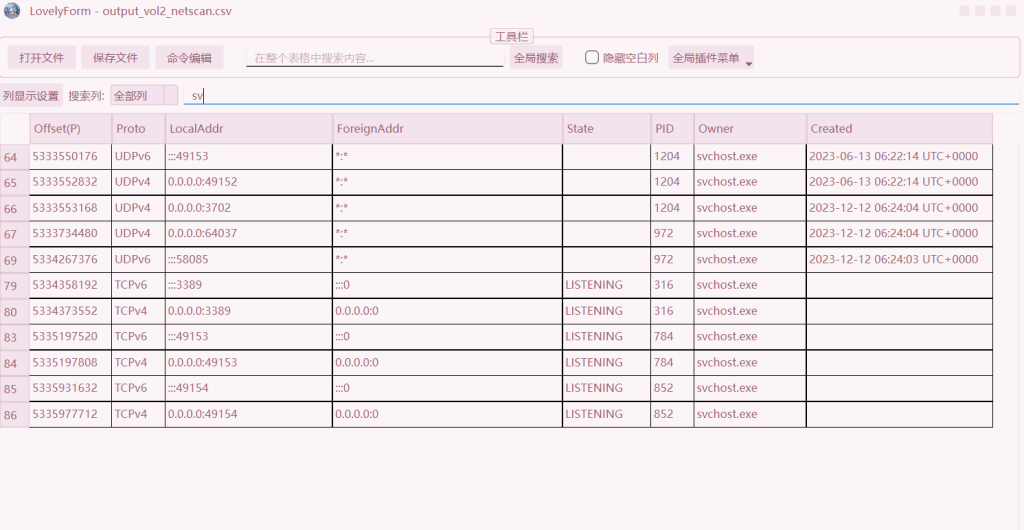

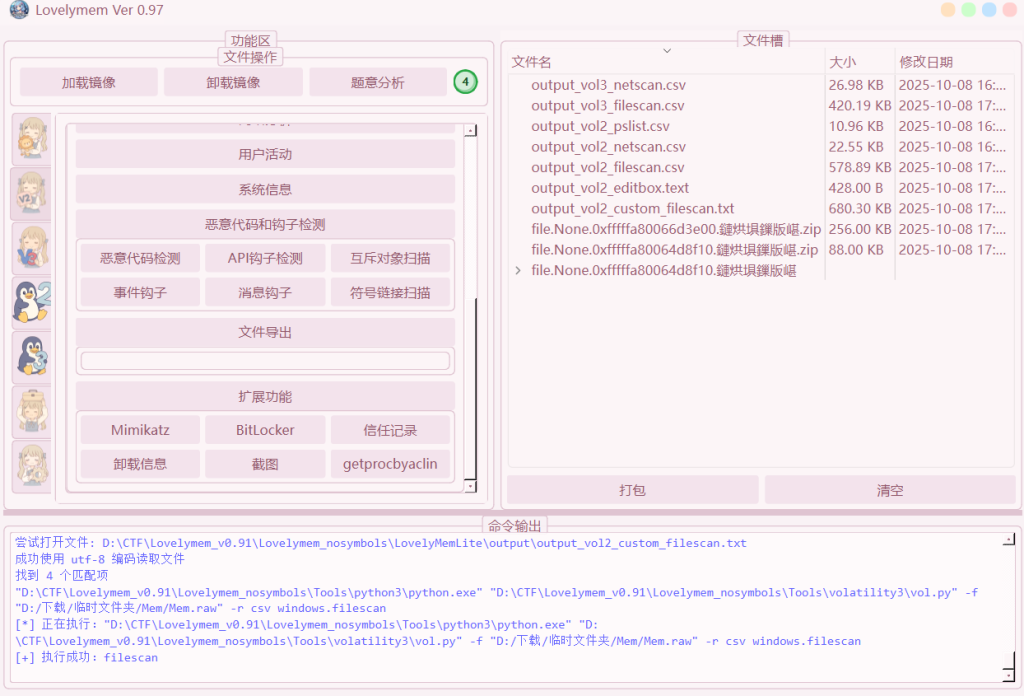

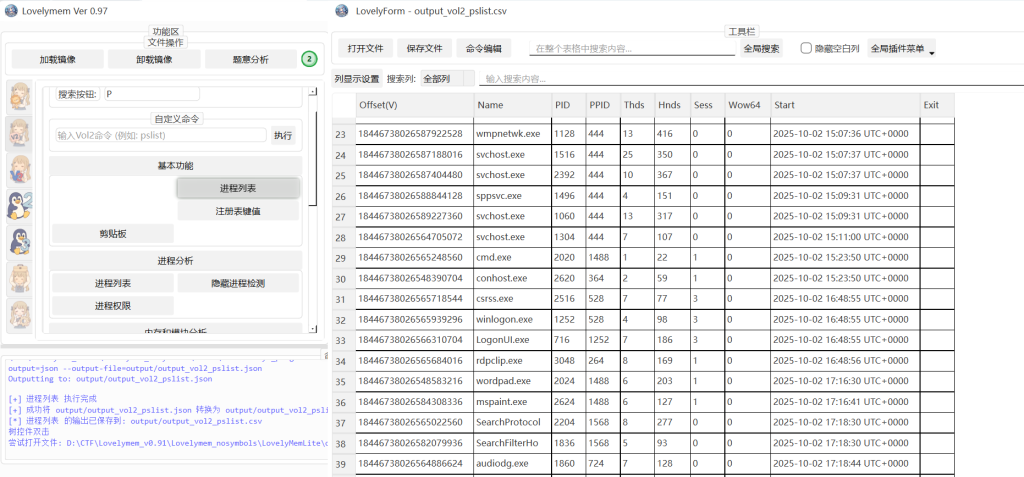

我更多的是使用一款叫做Lovelymen来进行做题,如果有这个工具没办法用的才会去使用指令提取或者筛选,但是不是很推荐使用这个命令比较一把梭的工具,还是要知道一些基础原理。

例题金盾杯2024内存取证

是在金盾杯2024 – Review::CTF这个网址

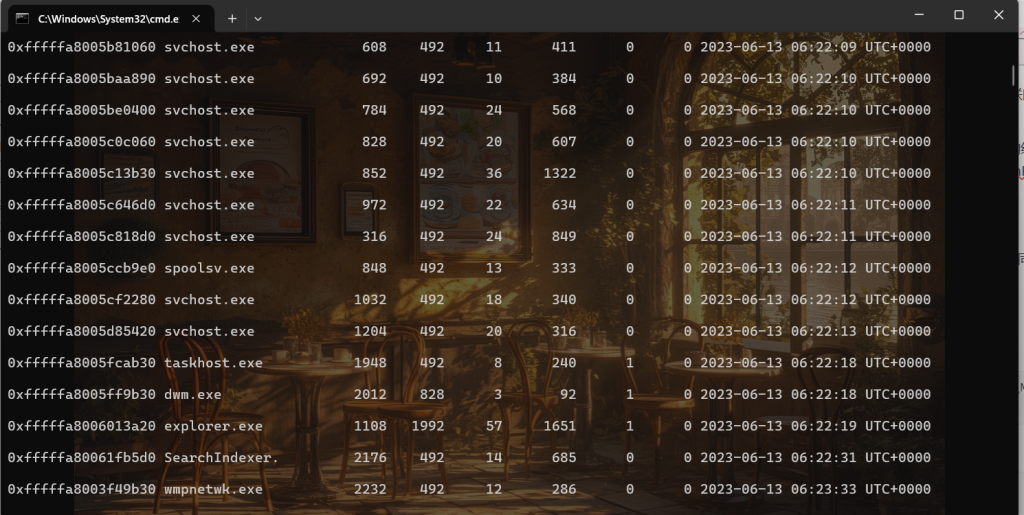

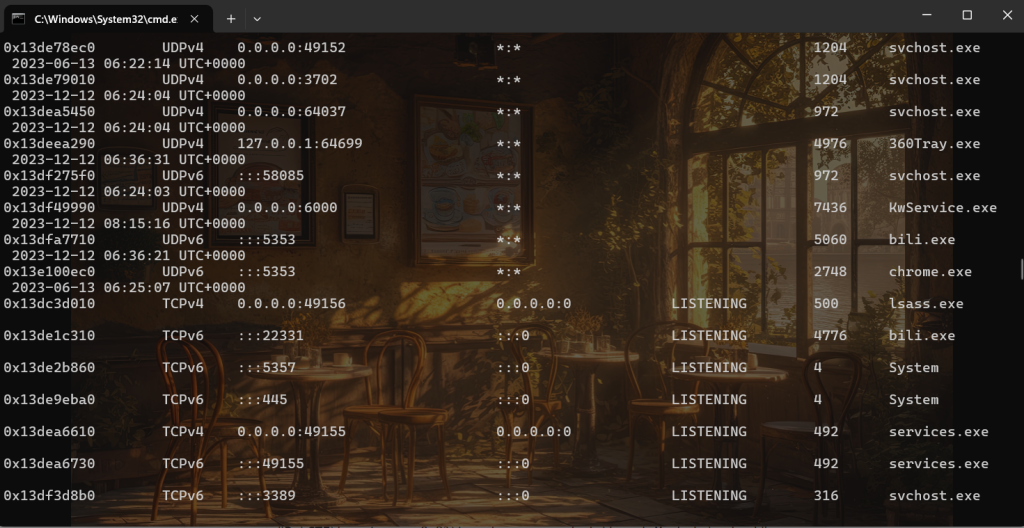

这是金盾杯一道例题,题目是:请选手根据该员工办公电脑系统内存镜像进行分析溯源,识别出数据窃取者的恶意进程与外联的恶意ip,按照flag{md5(进程名_恶意ip)}进行提交。

这个时候我们通过分析题目可以知道他是进程和ip那么我们通过工具就要去查找网络连接扫描。来去查看上面便是扫描出来的结果。上面包括了协议(Proto)、本地地址(LocalAddr)、本地端口(LocalPort)、外部地址(ForeignAddr)、外部端口(ForeignPort)、连接状态(State)、进程 ID(PID)、进程所有者(Owner)等信息

在State这一栏中有以下几个状态,如果是有嫌疑的话是一二和五。先重点在这三个里面筛查。

ESTABLISHED(已建立连接)、LISTENING(监听状态)、CLOSE_WAIT(关闭等待)、CLOSED(已关闭)、SYN_SENT(同步已发送)

这个时候我们通过寻找发现了一个可疑的send.exe文件通过将他的进程id和外部地址输入后发现答案并不正确。

我们直接通过这个命令可以去查找列出所有正在运行的进程信息(为什么后面会使用命令去做,是因为免费的工具他的功能不完善,而且工具也是基于这些命令来做的一个可视化界面,只要会了原理不管用不用工具都是可以做的)

D:\CTF\Lovelymem_v0.91\Lovelymem_nosymbols\Tools\python27\python.exe vol.py -f Mem.raw --profile=Win7SP1x64 pslist

通过分析我们可以知道

有大量的svchost.exe程序正在运行,什么是svchost文件:svchost.exe是Windows操作系统中一个非常重要且合法的核心进程,它的名字是Service Host(服务宿主)的缩写。svchost.exe在windows进程中占据很大一部分的资源,是Microsoft签名的核心系统文件,是Windows正常运行所必需的。

⚠️但svchost.exe非常常见且权限较高,一些病毒或木马会伪装成svchost.exe来迷惑用户,或者将恶意代码注入到合法的svchost.exe进程中运行。svchost.exe被病毒利用之后,系统常会弹出svchost.exe错误。所以我们通过这个命令获得

>D:\CTF\Lovelymem_v0.91\Lovelymem_nosymbols\Tools\python27\python.exe vol.py -f Mem.raw --profile=Win7SP1x64 netscan

这个就可以找到svchost的外部连接id,正常情况下我们也可以通过工具来进行但是好像因为是附件出现了问题所以导致了没有外接ip但是会做题方法就可以了。

第二题:经分析该大数据平台网络无外联情况,通过溯源锁定了公司内部某位员工的办公电脑,现给出该员工上网的部分流量以及办公电脑系统内存镜像,请选手根据给出的信息找到泄露的网络拓扑图。将图内含有flag的字符提交平台进行评分。(提示:了解到内部员工具备一定安全意识,重要的文件采取了加密措施)由于流量包丢失,给出密码:ffzx1f90。

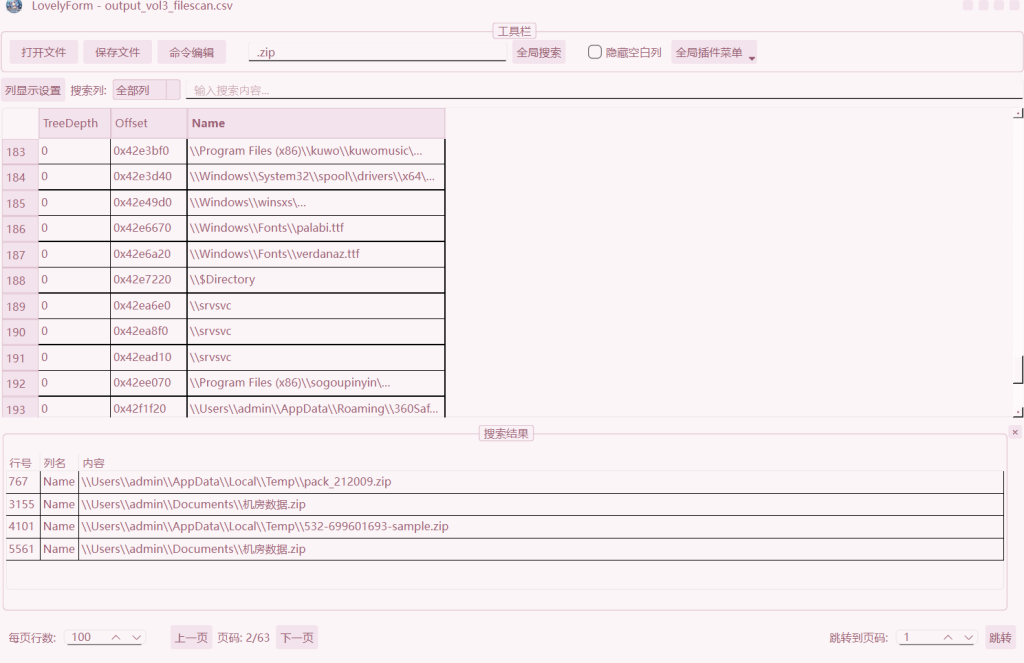

我们可以先通过工具的文件对象扫描找到一个zip,为什么我能直接找到zip,这个时候你可以通过后缀去查找如果是流量的话后缀应该是.pcapng通过寻找发现并没有流量包,没有找到的话可以通过题目给你的提示知道是zip格式,或者换个思路想,他的流量放到了一个载体里那这个载体就是压缩包.zip.要是在没有的话就可以下一步排查png和jpg的图片。好事是通过zip直接发现了机房数据所以我们下一步内容就是提取zip文件。

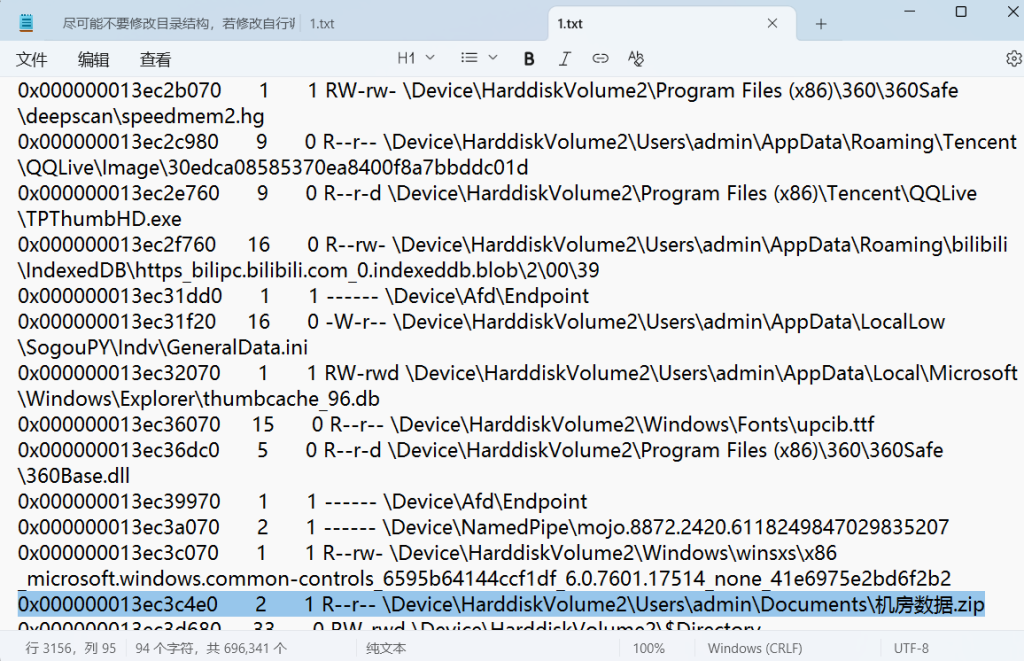

文件提取是空的所以我们通过指令进行提取文件。

第一个指令是和工具提取信息一样的文件扫描,将所有数据扫描到一个1.txt的文件里,我们通过找到机房数据的文件id在进行提取就可以看见俩文件后面的后缀自己改成zip的就可以解压,一个是密码丢失了,所以附件里面放了另外一个zip直接将提示的密码输进去就能得到flag。

下面的指令第一行已经解释过了,第二行就是将这个文件名提取

D:\CTF\Lovelymem_v0.91\Lovelymem_nosymbols\Tools\python27\python.exe vol.py -f Mem.raw --profile=Win7SP1x64 filescan > 1.txt

D:\CTF\Lovelymem_v0.91\Lovelymem_nosymbols\Tools\python27\python.exe vol.py -f Mem.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000013ec3c4e0 -D D:\CTF\Lovelymem_v0.91\Lovelymem_nosymbols\Tools\volatility2_python\output

先小结一下为什么我的所有东西都加了D:\CTF\Lovelymem_v0.91\Lovelymem_nosymbols\Tools\python27\python.exe这个命令,是因为我电脑里面装了py2和py3,这两个脚本不能一起用,会产生冲突,所以我通过指定py2目录下的程序用py2的软件来启动脚本运行这些命令。

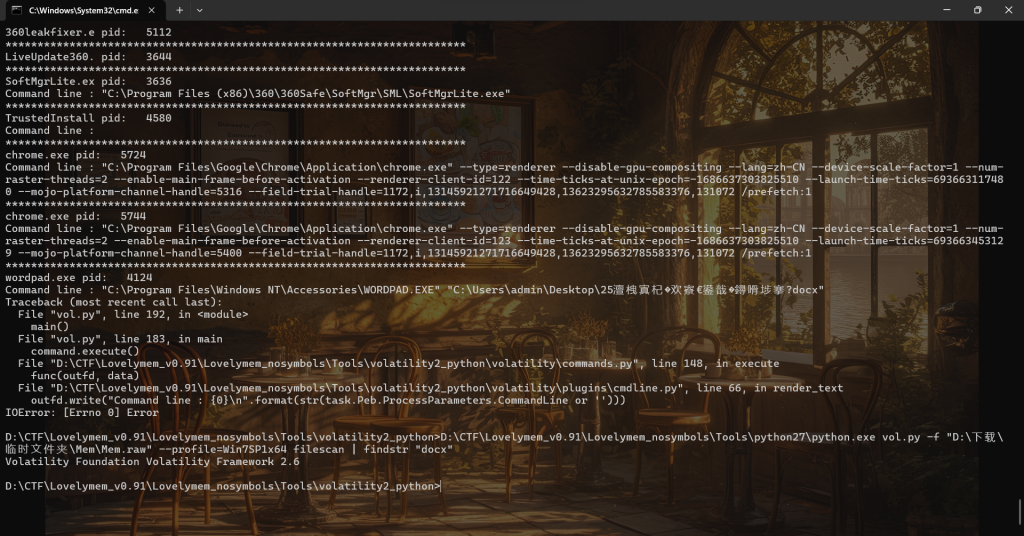

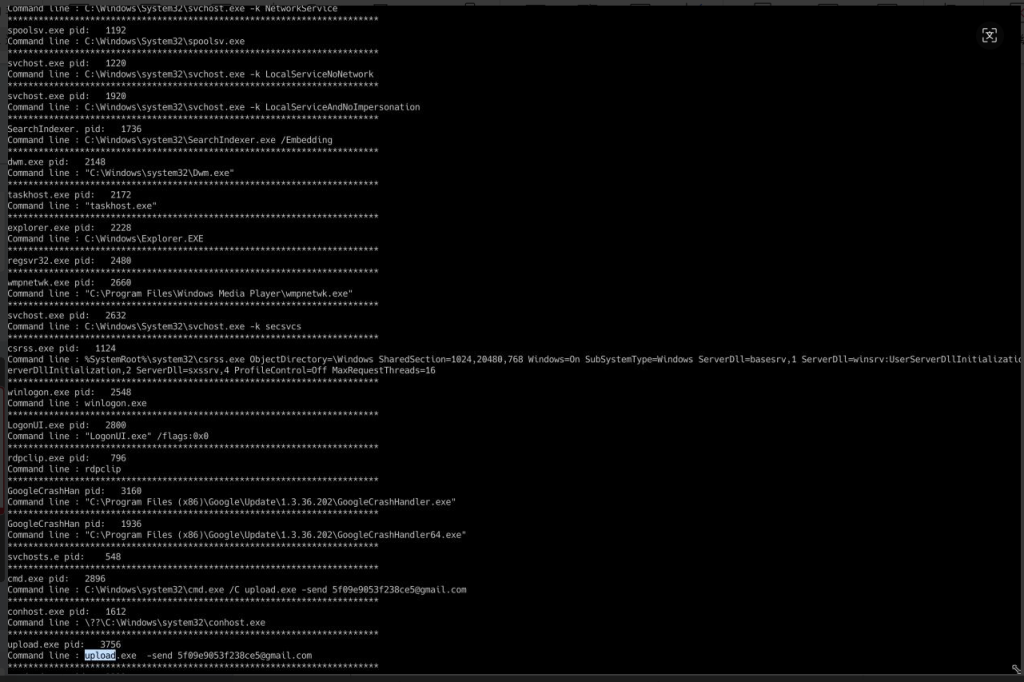

第三问:结合相关威胁情报,泄露的网络拓扑图通过自动化程序发送到外联恶意IP,请选手根据办公电脑系统镜像进行溯源,分析自动化程序为何种网络应用服务(邮箱、网址、ftp等),请将该应用服务对应的账号或地址信息转化为小写32位md5值提交到平台进行评分

我们通过工具和命令都没有找到文件,并且在终端进行命令执行的时候给我报错,他的意思是Volatility 在读取或处理 wordpad.exe 进程的命令行参数时,遇到了内存数据不完整或损坏的情况。这种情况下我不太清楚怎么做这道题了,只能给去找师傅问了一下文件完好情况下的结果。

这是文件完好情况下通过指令

D:\CTF\Lovelymem_v0.91\Lovelymem_nosymbols\Tools\python27\python.exe vol.py -f "D:\下载\临时文件夹\Mem\Mem.raw" --profile=Win7SP1x64 cmdline

这个就是完好情况下的图片(如果侵权了麻烦师傅告知我一下我下架)

可以看见一个upload上传了一个东西gmail为谷歌游戏属于是境外邮箱所以将他后面那串md5加密就是flag

内存取证图片类

这是?CTF中week2的一道内存取证题,我们看题目并没有看出来什么结果,这个时候通过下载附件打开后将其放入love里面,先让工具分析一波在进行手搓。

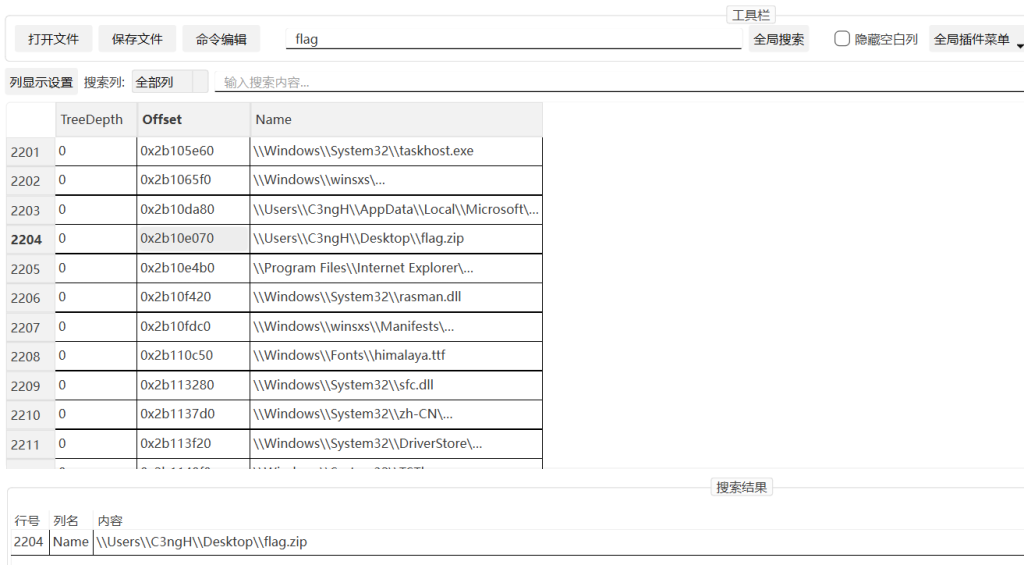

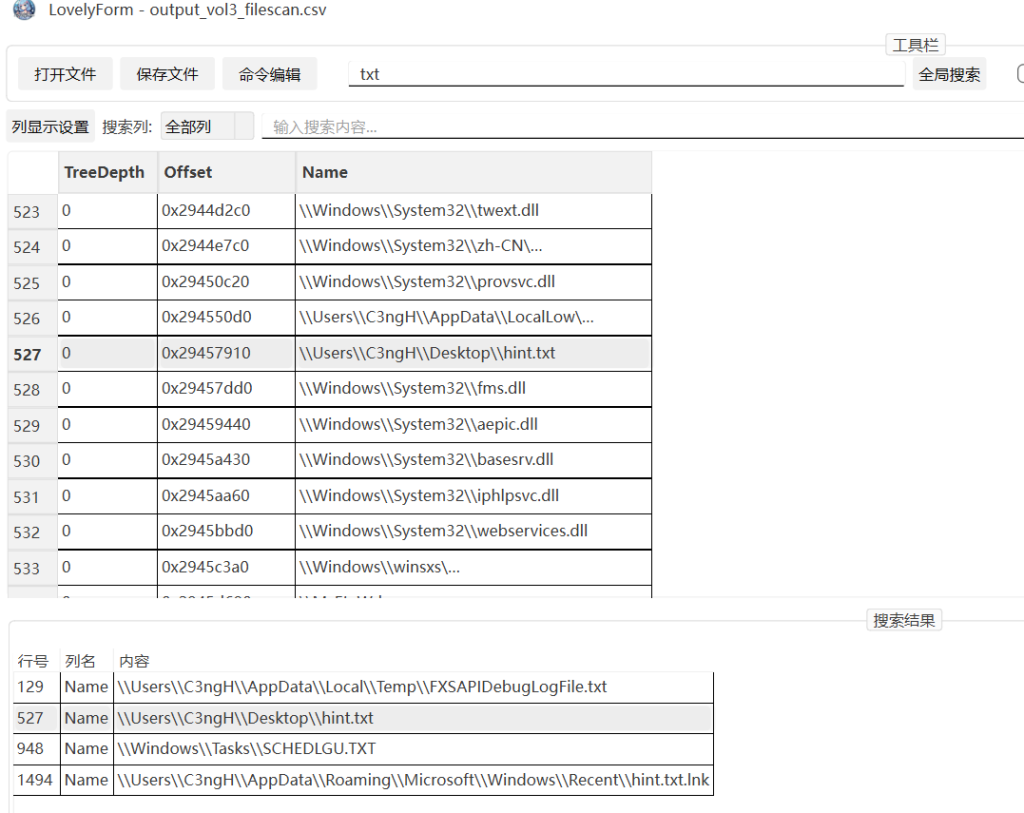

既然他什么都没告诉我们那就先进行一个文件扫描,直接搜索flag发现有zip,在搜索txt为什么要去搜索txt是因为一般的压缩包都会带有密码,我这是想要看看txt文件里有没有密码,找到了一个hint文件。

hint文件就是出题人所留给我们的提示,这个时候我们需要去提取出来这两个文件。就需要知道他们对应的内存地址,

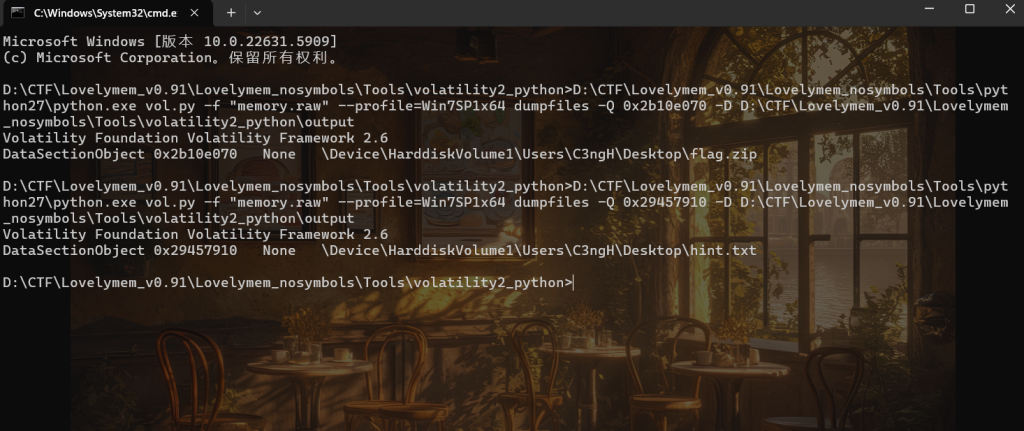

flag的是0x2b10e070,hint的地址是0x29457910这个时候通过脚本提取(我是在python3的默认环境中指定py2的环境所以脚本可能会和正常的有些出入)

这个是提取压缩包的指令

D:\CTF\Lovelymem_v0.91\Lovelymem_nosymbols\Tools\python27\python.exe vol.py -f "memory.raw" --profile=Win7SP1x64 dumpfiles -Q 0x2b10e070 -D D:\CTF\Lovelymem_v0.91\Lovelymem_nosymbols\Tools\volatility2_python\output

这个是提取hint的指令

D:\CTF\Lovelymem_v0.91\Lovelymem_nosymbols\Tools\python27\python.exe vol.py -f "memory.raw" --profile=Win7SP1x64 dumpfiles -Q 0x29457910 -D D:\CTF\Lovelymem_v0.91\Lovelymem_nosymbols\Tools\volatility2_python\output

这种情况就是文件已经提取出来了,这时候双击flag发现确实和预估的一样就是有密码,点开hint告诉了你

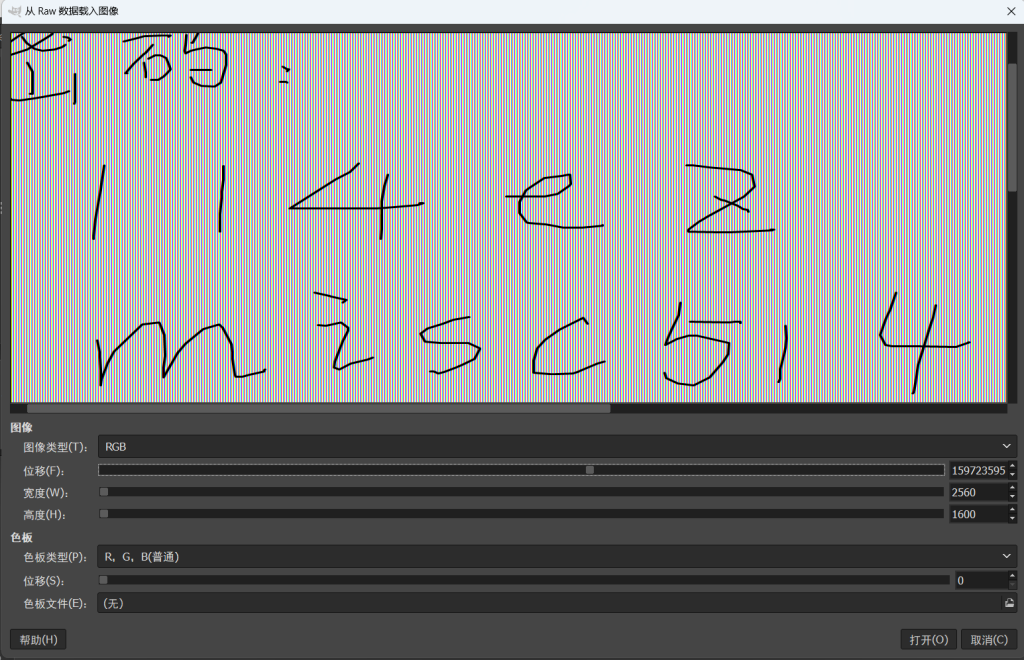

*画图*真好用啊,可以把一些我记不住的密码画出来,还不容易被其他人找到…

所以我每次都会新建一个和屏幕分辨率一样大小的画布然后把密码画下来嘻嘻~

这个时候告诉你了密码的来源,画图这个东西是Windows有自带的叫做MsPaint他保存的文件是两种形式,我们通过查找发现几乎没有bmp和png格式的文件那么可以确定的是,他并没给有保存。

.png:这是默认且推荐的格式,属于无损压缩图片格式,画质清晰且文件体积相对适中,广泛兼容各类设备和软件。

.bmp:即位图格式,是无压缩的原始图片格式,画质完全保真但文件体积较大,适合对图像精度要求极高且不介意文件大小的场景。

这个时候我们可以知道一个知识MsPaint在运行时会在内存中分配一块缓冲区,记录当前画布的内容。这块缓冲区的作用是实时记录当前画布上的所有内容。简单来说,画布上每一个像素的变化,都会同步反映在这块内存缓冲区里。

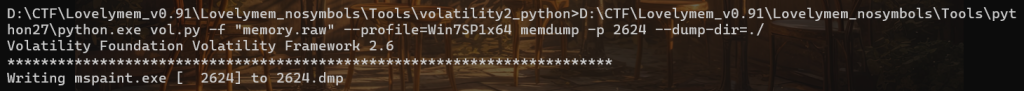

那要如何打开这个缓冲区文件,首先就是通过查找进程,去知道他的进程号,从内存中提取出 MsPaint 的缓冲区数据再通过 GIMP 以 “加载原始二进制数据(改后缀为 .data)” 的方式解析,就能还原出画布上的内容(比如题目中可能隐藏的密码、flag 等信息)。

通过进程列表可以知道他的进程号,这个时候可以通过提取文件将他缓冲区的文件提取出来。

这是在没有工具的情况下查找文件进程的

D:\CTF\Lovelymem_v0.91\Lovelymem_nosymbols\Tools\python27\python.exe vol.py -f "memory.raw" --profile=Win7SP1x64 pslist

知道进程号后提取是下面这个指令

D:\CTF\Lovelymem_v0.91\Lovelymem_nosymbols\Tools\python27\python.exe vol.py -f "memory.raw" --profile=Win7SP1x64 memdump -p 2624 --dump-dir=./

这个时候就提取出来了,他的后缀为dmp,在该目录下就有文件,再通过去下载GIMP就行,我现在下载的属于是2.0的版本通过下载完后将dmp的后缀改为data模式,再通过修改到这个大概区间,因为他给我们说了分辨率我们只需要将分辨率修改到正确位置后进行位移就可以得到密码。解压后就是flag

计算机取证

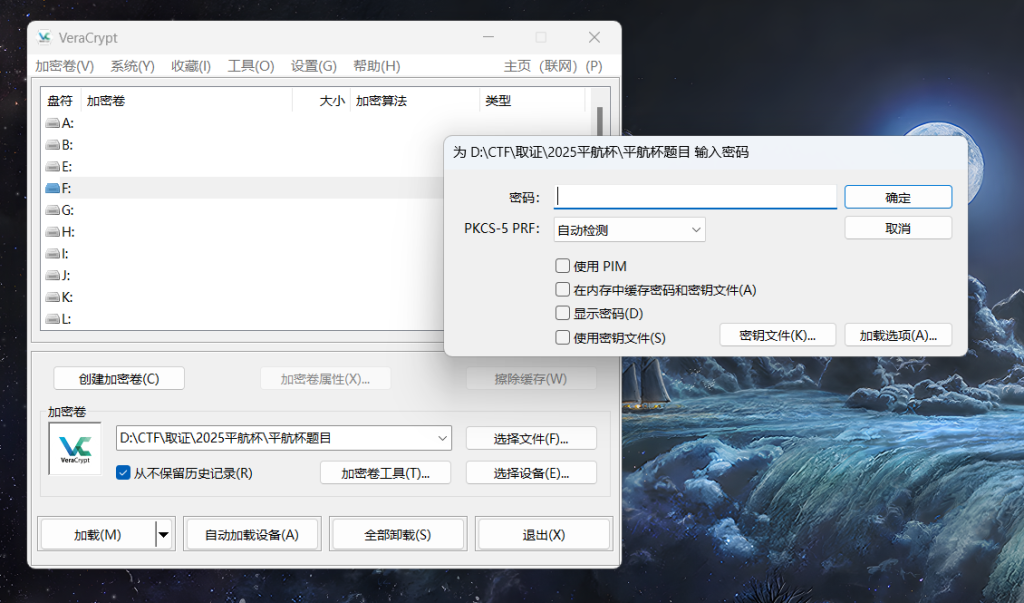

VeraCrypt挂载

通过下载附件平航杯和VC这个工具,这个时候想要把平航杯的附件挂载到硬盘上需要选择一个文件(你所要挂载的镜像文件,选一个没有被占用的盘符,加载就可以输入密码了,如果没有密码的话则是不需要输入有的话输入赛方给的密码,如果不知道密码可以使用Forensics Passware Kit来进行爆破)

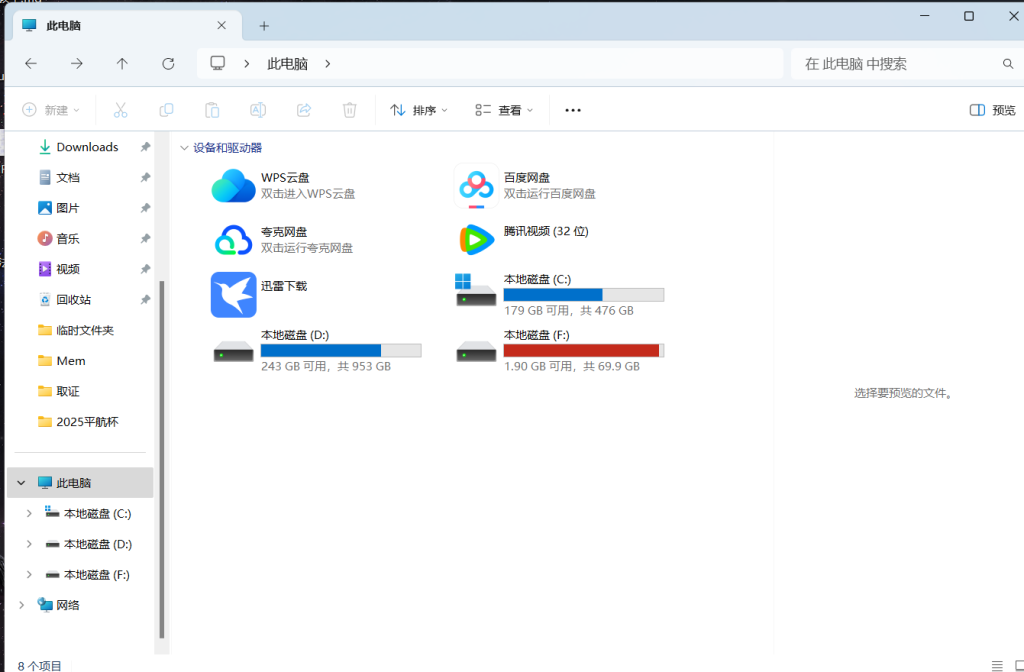

现在这种情况就已经挂载上了。这个时候我们就可以进行计算机的取证了。

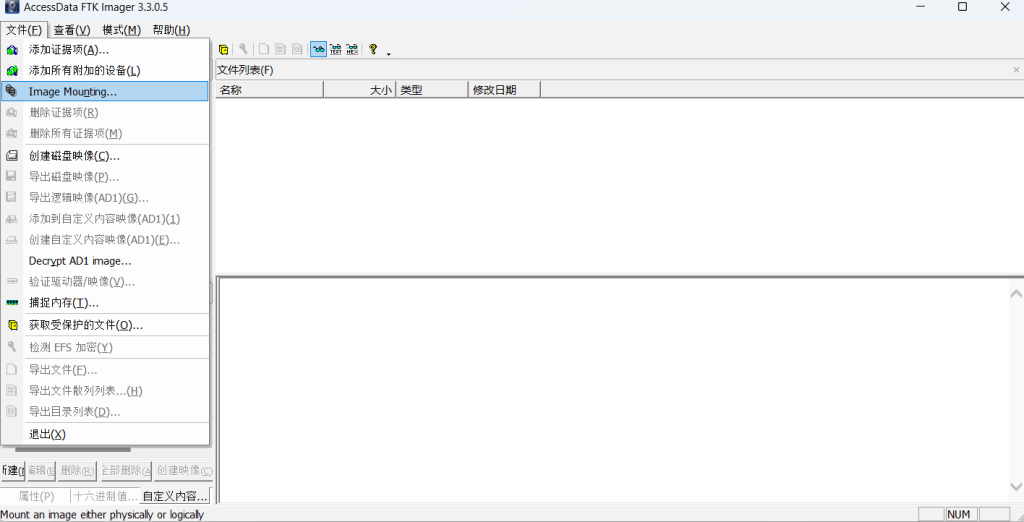

挂载后我们需要仿真,通过FTK进行挂载镜像在用VM进行仿真,vm设置需要知道这个盘是GPT还是MBR不同类型选择的固件接口不一样GPT是UEFI接口,MBR是BIOS接口。

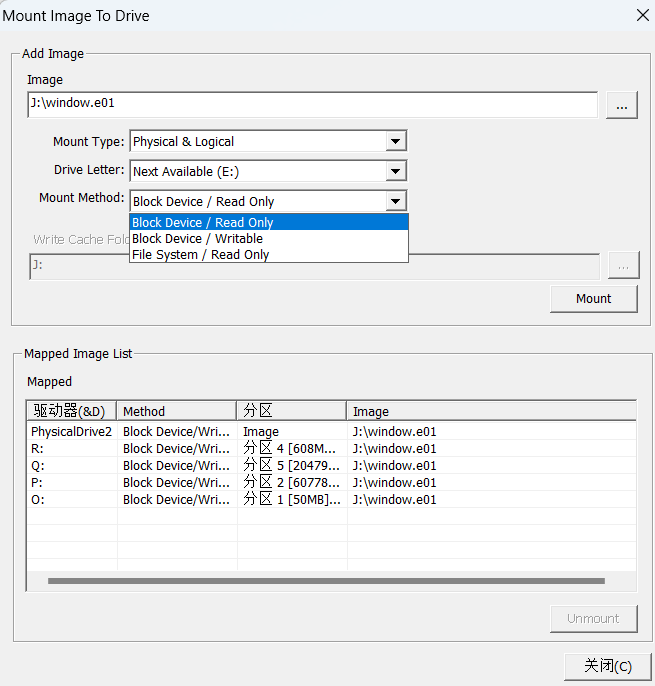

通过打开这个选项进入到挂载界面。选择我们需要进行的挂载方式和空着的盘符,从上到下分别是

- Block Device / Read Only:将镜像以块设备的形式挂载,且挂载后只能读取,无法对镜像内容进行写入操作。

- Block Device / Writable:以块设备形式挂载,并且支持写入,可对镜像里的内容进行修改等操作。

- File System / Read Only:以文件系统的形式只读挂载,主要针对镜像中的文件系统结构,同样只能读取,不能写入。我们选择第二个可读可写。如果发现挂载不上可以将adcf文件删除,重新挂载

挂好后会出来PhysicaIddrive2这个就是已经标识的编号,现在我们就可以进行VM的仿真。在VM仿真的时候用管理员模式启动

仿真步骤:

点击创建新的虚拟机——自定义(高级)——硬件兼容性默认就行——稍后安装操作系统——客户端操作系统如果知道是windows取证那么就算Windows,知道是什么类型的就选择对应的,不知道就默认——自行选择虚拟机名称和位置——固件类型UEFI如果启动不成功再选BIOS——处理器自己选择——内存默认一般2g够用性能好的话可以选4g——网络类型可以是NAT——默认推荐控制器类型——如果是挂载的话我推荐一般是SATA也可以是默认——使用物理磁盘——根据FTK的驱动器下面数字选择使用整个磁盘——后续一直下一步就完成了

例题:2025平航杯计算机取证

现在挂载成功后可以点击启动虚拟机,这次用的是2025平航杯作为例题讲解,电脑密码我忘记怎么来的了。先进去做题就行,如果遇到了不知道电脑密码的情况下需要取证,可以去看一下检材里面是否有手机取证,或者其他的取证。有的话那么可以确定的是电脑密码一般会在手机取证里面,通过手机取证来获取电脑密码在做计算机取证。

我们通过密码解开后(平航杯的密码可以通过绕过或者破解这里我用的是laomaotao的驱动直接进行破解,也可以使用PE进行绕过)

第一题

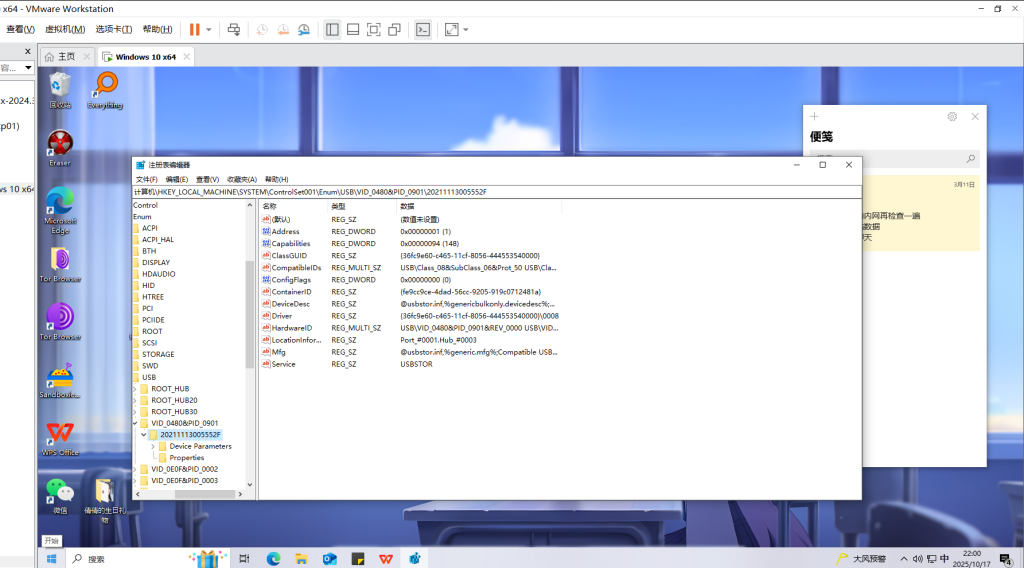

起早王的计算机插入过usb序列号是什么?

通过注册表可以直达usb的序列号

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\USB\VID_0480&PID_0901\20211113005552F

给大家讲解一下

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\USB这是系统枚举所有 USB 设备的根路径,存储了已连接过的 USB 设备的硬件信息。

VID:供应商识别码

PID:产品识别码

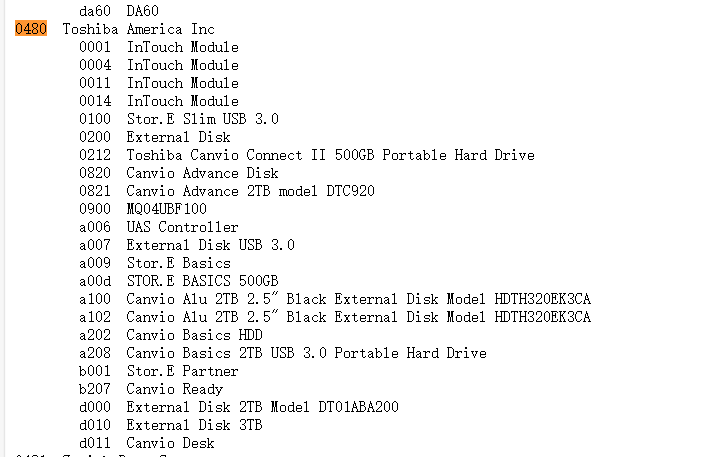

因为我已经打过一边比赛了知道正确答案,如果不知道的话可以自己先去看一下他的格式,一般会有带{}这种格式的就可以不用考虑了,如果全是数字的那么不限制提交次数的可以都试一试,如果限制了提交次数那么便可以查询一下,像是通过以下查询可以知道是东芝的一款U盘虽然美哟0901这个型号的但是我们也可以大概确认,丢给AI的话可以输出。

AI输出结果是

根据USB ID Database的信息,VID_0480对应的厂商是Toshiba Electric Device & Storage Corporation(TDSC),PID_0901对应的产品为Toshiba America Inc的External USB 3.0。所以,VID_0480&PID_0901大概率是东芝品牌的一款USB 3.0接口的U盘,但具体型号信息未在现有资源中明确提及。

第二题

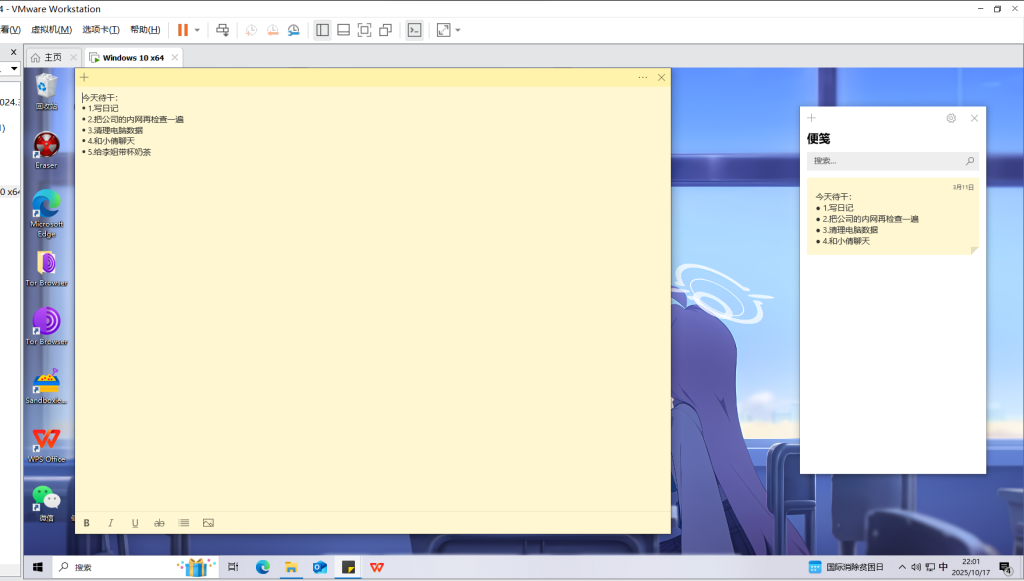

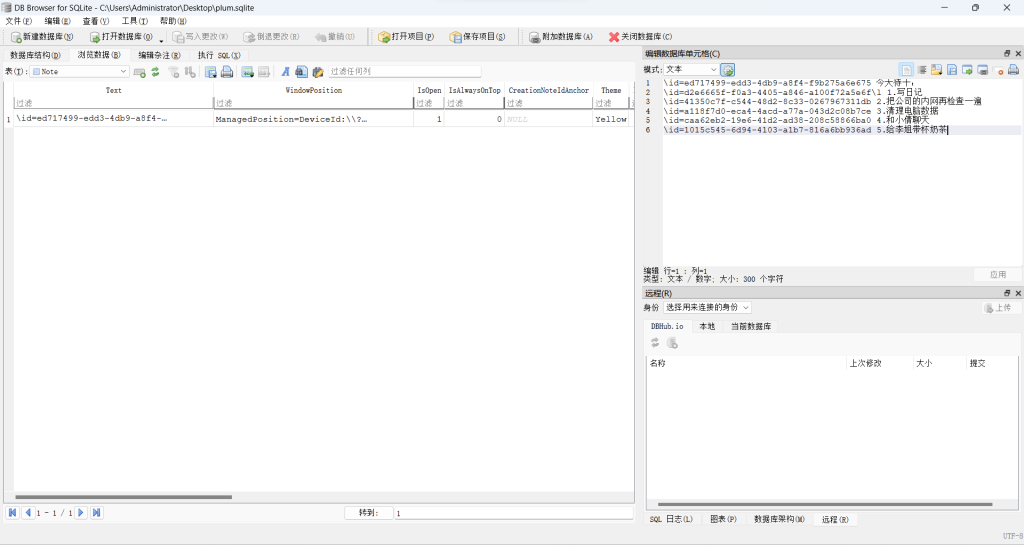

起早王的便签有几条待干?

这个时候我们通过分析便签可以知道,这个玩意是在数据库里面存储的,但是如果我们应该都用过计算机或者手机,正常的便签是可以直接在屏幕或者软件中直接有显示的,并不需要去找寻便签这个软件的数据库来寻找便签的一些内容。如果在计算机内的便签被隐藏起来了,我们再去找数据库也是来得及的。

我们先从电脑显示上入手。

在从数据库的入手,通过

Users\起早王\APPData\Local\Packages\Micrrosoft.MicrosoftStickyNotes_8wekyb3d8bbwe\LocalState

找到便签的数据库,至于为什么可以直接在这个地方寻找到的依据是。

Microsoft Sticky Notes这个东西是一个微软的数字便签应用它允许用户在桌面上创建和管理,遵顼系统对这类应用的存储规范会将其数据存放在AppData\Local\Packages这个目录下的专属文件夹中,LocalState是用于存储应用的本地数据,该路径下的plum.sqlite数据库文件专门用于存储便签的文本内容、颜色、位置等元数据,通过 SQLite 浏览器工具可直接查看和解析这些数据,这也验证了该路径的正确性。

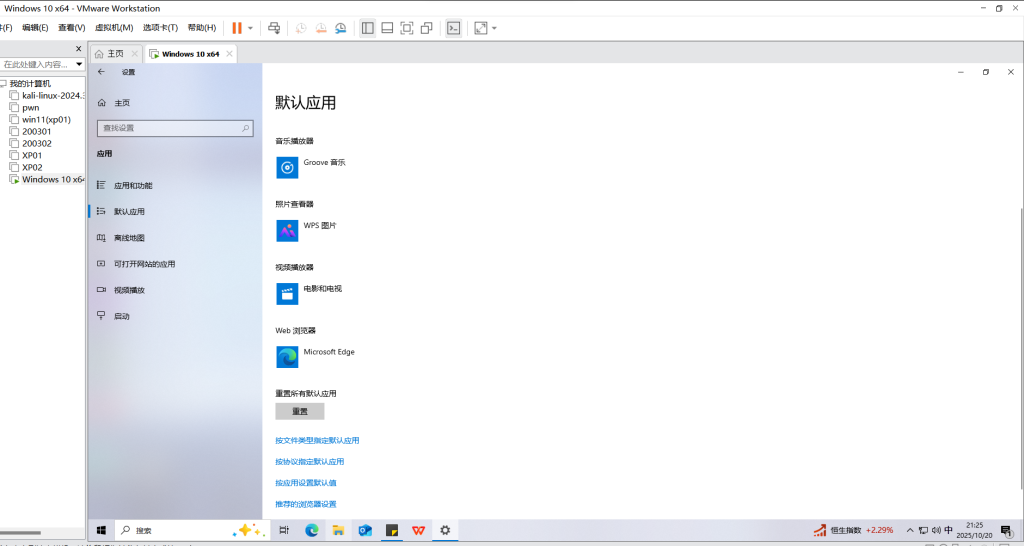

第三题

默认浏览器是什么?

通过打开win+i点开应用去默认应用就能找到默认浏览器

第四题

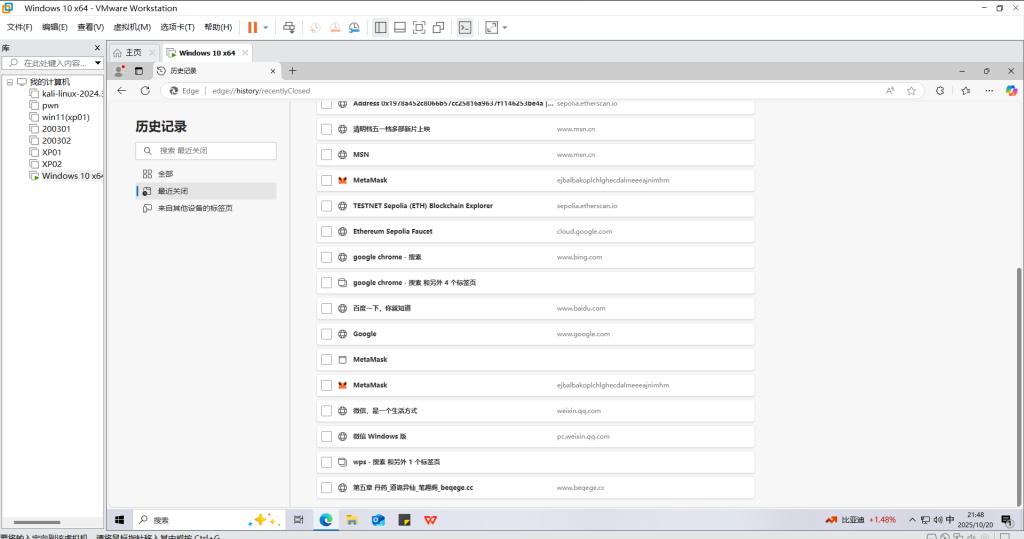

分析起早王的计算机检材,起早王在浏览器里看过什么小说?

通过点开edge的浏览器在浏览记录里面可以直接找到道诡异仙

第五题

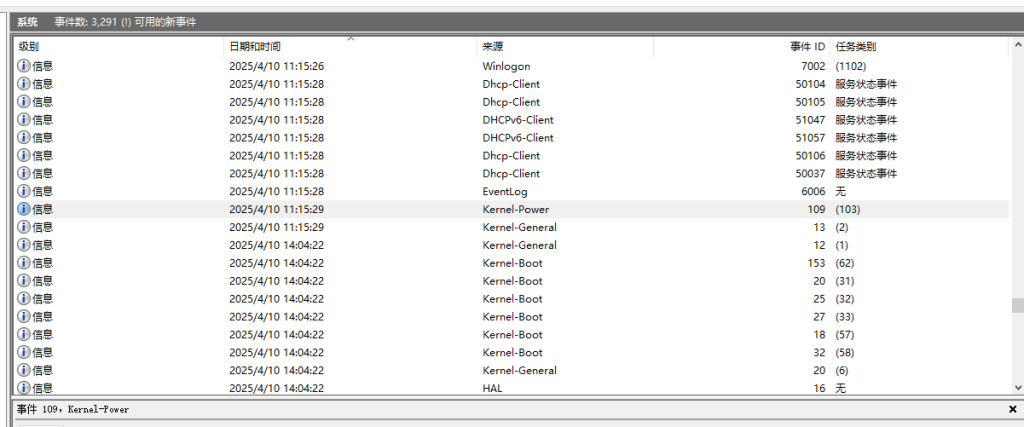

分析起早王的计算机检材,起早王计算机最后一次正常关机时间?

我们通过查找事件查看器可以知道正常关机是6006的编号,通过事件查看器系统选线筛选编号为6006的事件发现最后一个日期是在2025/4/10 11:15:28但是这不是正确答案,这个时候我们去掉筛选,去所有的系统事件里找到2025/4/10 11:15这个时间可以发现下面还有

- 关于 “正常关机” 的判定:在计算机检材中,“关闭电源” 属于正常关机类型,而 “非正常关机” 多为意外断电、强制关机等情况。从表格看,最后一次 “关闭电源” 的关机时间是2025/4/10 11:15:29。

- 事件 ID 6006 与时间的关系:系统事件 ID 6006 是 “正常关机” 的日志标记,其时间2025/4/10 11:15:28 是关机流程的 “触发时间”(系统开始执行关机指令的瞬间),而表格中11:15:29 是关机流程 “完成时间”(系统完全关闭的时间点)。两者仅差 1 秒,是因为关机流程从触发到完成的耗时极短,属于正常的系统记录精度差异。

- 事件 13:属于 Kernel-General 分类下的系统事件,通常与硬件或驱动的状态变更、系统关键组件的初始化 / 终止相关。在你提供的场景中,它伴随关机流程出现,大概率是记录系统关机时硬件或内核组件的正常终止动作。

- 事件 109:同样属于 Kernel-General 分类,一般用于记录系统核心服务、驱动或硬件的状态确认。结合时间(与关机事件高度同步),它可能是在关机前对系统核心组件的状态做最终校验或标记。

综上,起早王计算机最后一次正常关机时间为 2025/4/10 11:15:29。

第六题

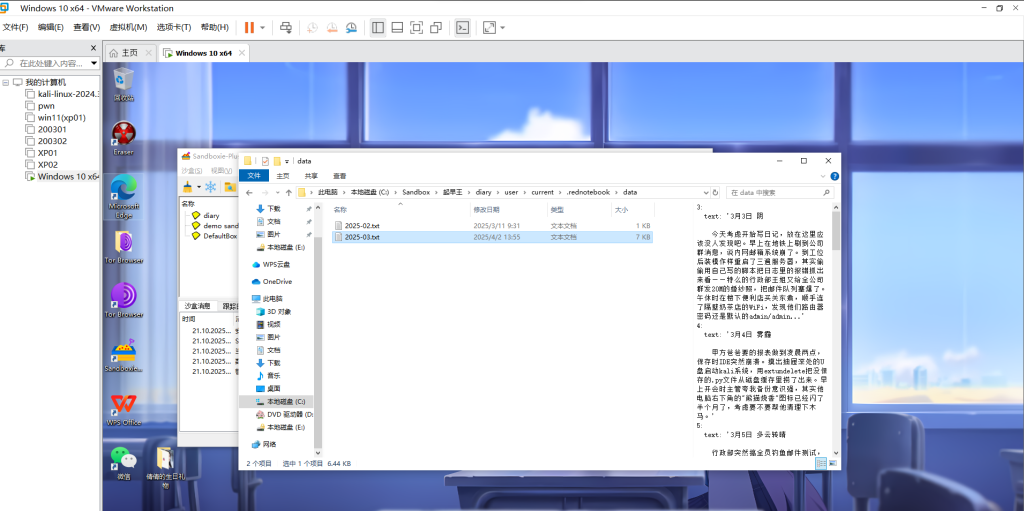

分析起早王的计算机检材,起早王开始写日记的时间【格式:2020/1/1】

有个sandbox这个是一个沙盒,运行后,通过C盘点击这个路径便可以知道写日记的时间

时间显示的是2025/3/3

第七题

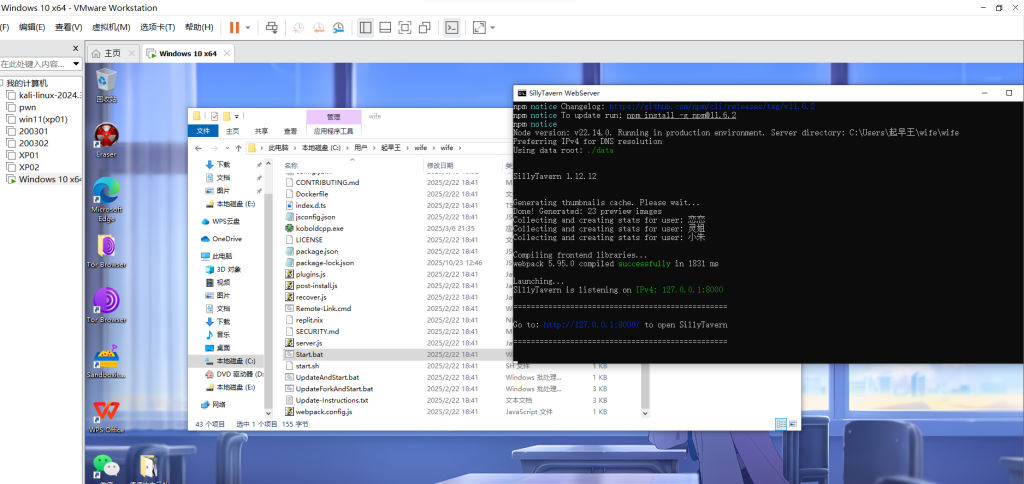

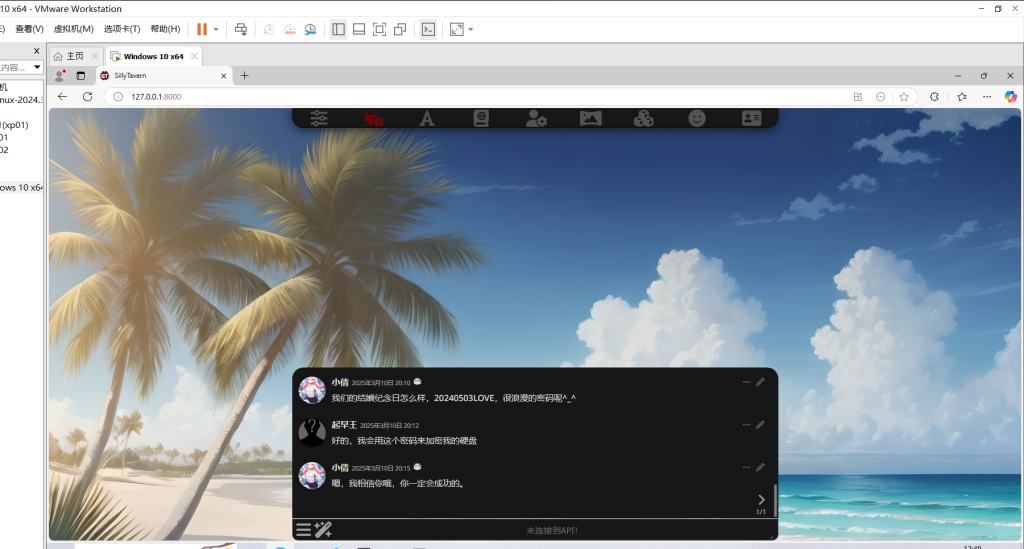

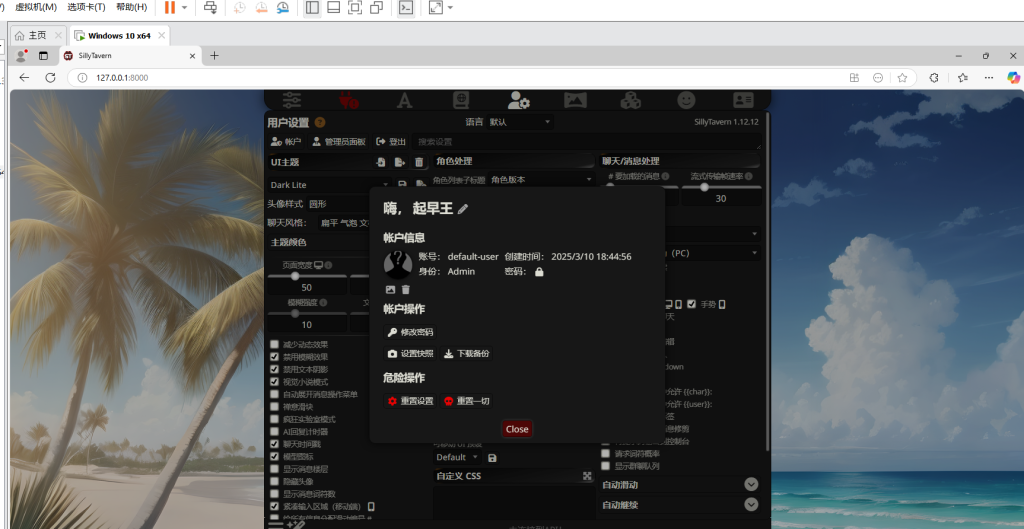

分析起早王的计算机检材,SillyTavern中账户起早王的创建时间是什么时候(格式:2020/1/1 01:01:01)

我们通过寻找找到了C:\Users\起早王在这个里面有wife文件夹的,这个文件夹是我需要寻找的SillyTavern这个程序的本地存储目录这个时候点进去发现里面有很多文件这个时候有个文件我们需要注意有一个start.bat文件我们运行它

它是为SillyTavern 程序定制的启动脚本,作用是:

- 配置运行环境(如设置

NODE_ENV=production指定生产环境) - 自动执行依赖安装(

npm install命令) - 启动程序核心服务(

node server.js)需要注意的是因为我电脑性能有些不好所以启动的异常慢,刚开始如果没有东西不要把他当成错误的关掉。

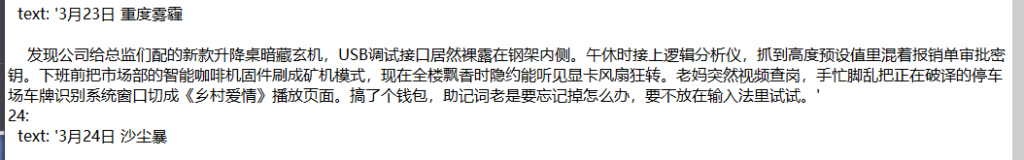

进去的时候我们需要输入密码,那么密码是从哪里来的呢?咱们之前不是找过他写日记的时间吗,在日记里面写过一条信息是

text: 3月10日 雨

发现公司VPN的二次验证有漏洞,用失效的token加空格居然能绕过验证。拿实习生电脑当跳板摸进监控系统,把保安室屏幕切成了《恋爱循环》循环播放。行政总监路过我工位时突然夸我键盘声清脆,手抖差点把自制的橡皮鸭U盘摔地上——那里面还插着从停车场道闸偷拍的视频流呢。ai倩倩可以运行了,我的密码是qzwqzw114,怕忘记掉。

所以登录密码是上述进去后也有一个重要信息就是他所给的密码可能是后续能用上的,我们需要在这上面有个敏感度,对于一些独特的信息。而且他说了它会将这个密码用来加密硬盘。

我们通过点击用户设置的账户便可以看到管理员起早王的创建时间。

第八题

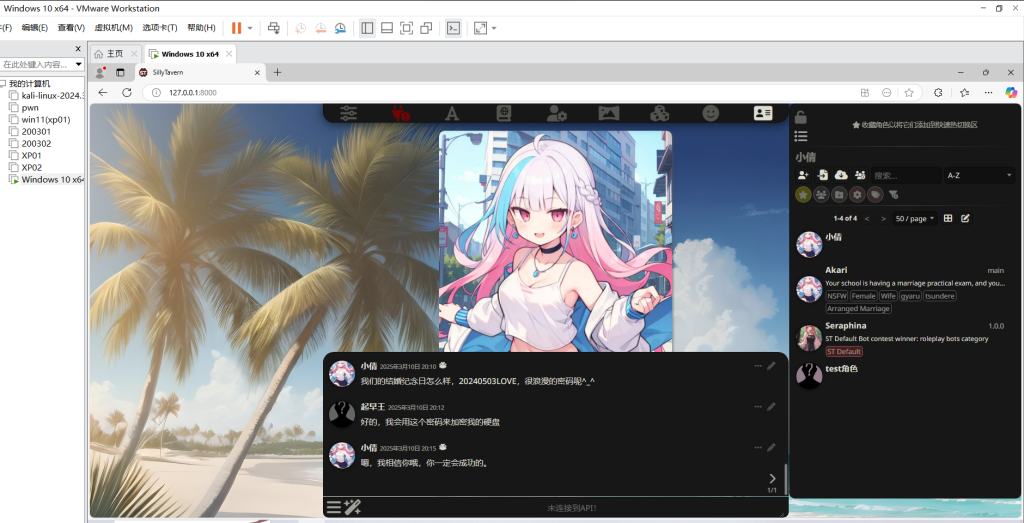

分析起早王的计算机检材,SillyTavern中起早王用户下的聊天ai里有几个角色(格式:1)

通过点击角色管理可以看到有四个角色所以用户下的ai有四个角色

第九题

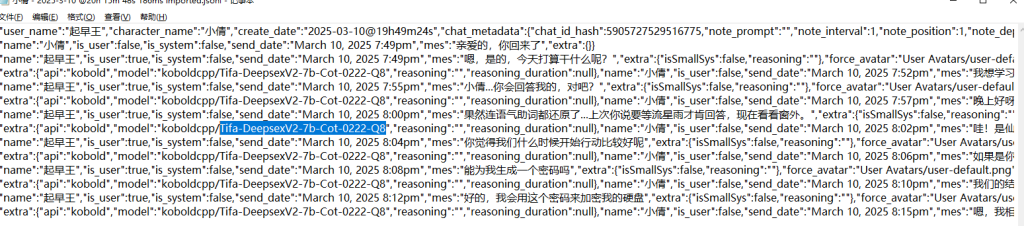

分析起早王的计算机检材,SillyTavern中起早王与ai女友聊天所调用的语言模型(带文件后缀)(格式:xxxxx-xxxxxxx.xxxx)

只能说这个很难找我也是一点一点翻才找到了这个语言模型,因为小倩的模型和通用模型的语言不是一个存储路径。总的来说我们找到的路径为两个

C:\Users\起早王\wife\wife\data\default-user\chats\小倩 C:\Users\起早王\wife\wife\data

通过查询资料可以知道

要理解这种路径结构,需从SillyTavern 的本地数据存储逻辑来分析:

SillyTavern 将用户数据、角色配置按功能模块化存储,data目录是核心数据区:

default-user:是默认用户的专属数据文件夹,用于存储该用户的聊天记录、角色交互配置等个性化数据。chats\小倩:属于 “小倩” 这个角色的聊天相关数据目录,若该角色的语言模型配置与聊天场景强绑定(比如包含专属 prompt、历史对话驱动的模型适配),就会存放在此路径下。data根目录下的其他角色语言模型:可能是通用型角色配置(不与特定用户聊天记录强关联,属于全局可复用的角色模板),因此直接存放在data下便于多用户、多场景共享。

而找到后如何知道那个是模型可以通过koboldcpp这个软件/后的就是模型。

因为KoboldCpp 是一款基于 C/C++ 开发的本地化大语言模型推理工具,然后我们通过查询Tifa-DeepsexV2-7b-Cot-0222-Q8这个可以知道他是一个大模型也就说明了答案是这个模型

Tifa-DeepsexV2-7b-Cot-0222-Q8.gguf需要加上后缀才是完整答案,具体解释以下.gguf是什么后缀

.gguf 是一种大语言模型存储格式的文件后缀,全称为 “GPT-Generated Unified Format”。

第十题

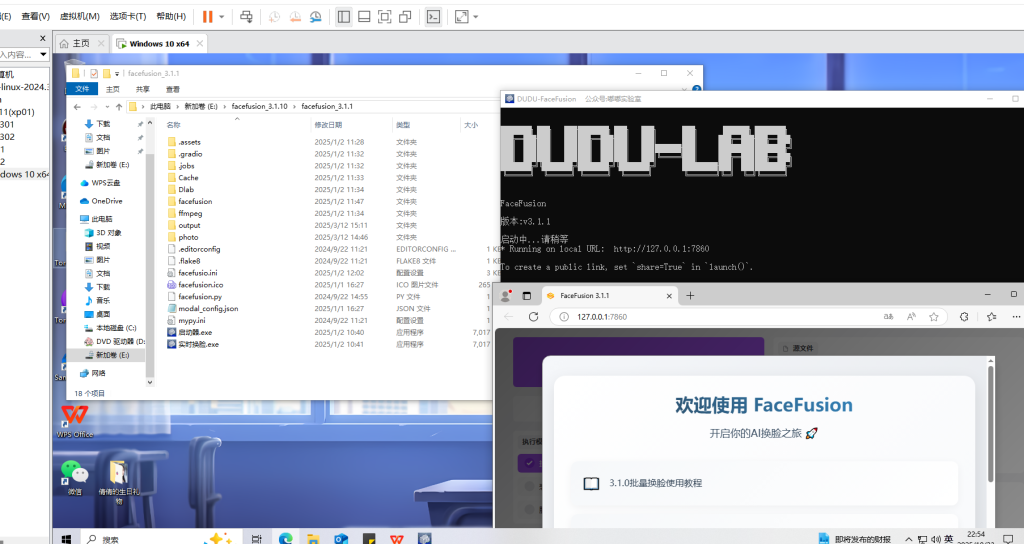

分析起早王的计算机检材,电脑中ai换脸界面的监听端口(格式:80)

我们要如何知道端口号呢?还记得前面那个密码吗,通过翻找的时候我们应该发现了一个被加密的磁盘,通过加密的磁盘我们能找到一个换脸打开后就知道了端口号是7860

第十一题

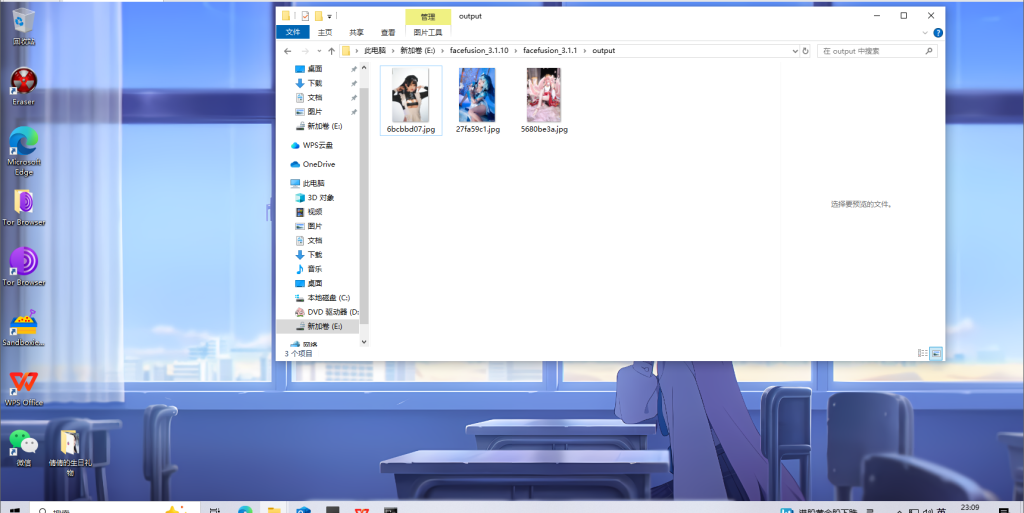

分析起早王的计算机检材,电脑中图片文件有几个被换过脸(格式:1)

我们可以通过进入的网站后找到输出文件夹然后观察到有三个文件。所以答案为3

(只能说起早王的审美不错)

第十二题

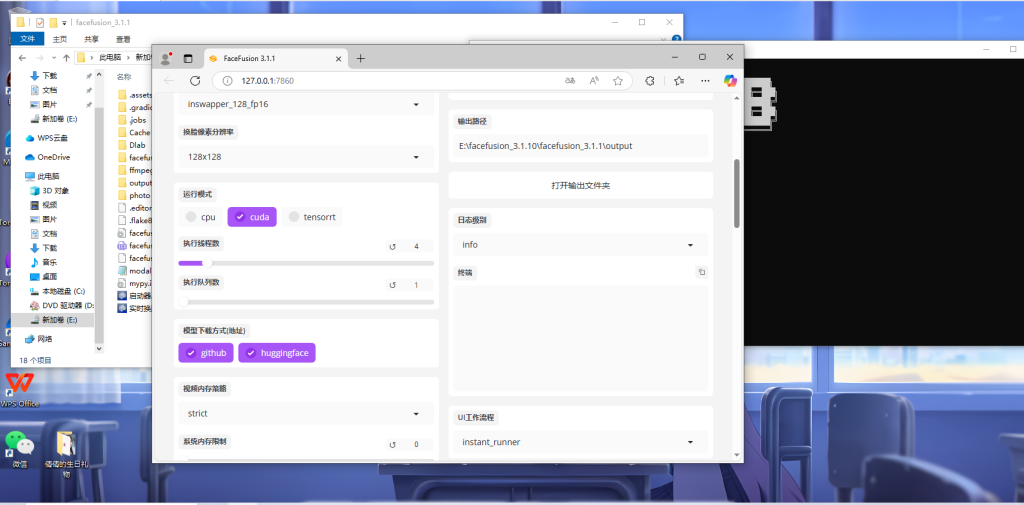

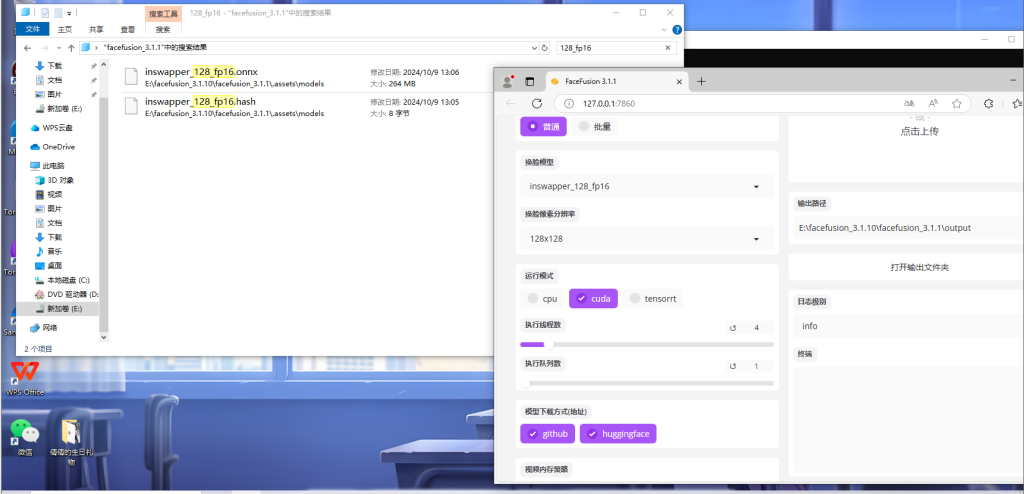

分析起早王的计算机检材,最早被换脸的图片所使用的换脸模型是什么(带文件后缀)(格式:xxxxxxxxxxx.xxxx)

我们还可以通过上面那张图知道换脸模型inswapper_128_fp16.onnx但是知道的并不带后缀.onnx交上去后发现不对,这个时候全局搜索知道了后缀为.noox所以答案是要加上.noox

什么是.noox文件这里也科普一下

.onnx 是一种开放的深度学习模型格式

主要应用场景

- 模型部署:深度学习模型从训练框架(如 PyTorch)导出为 ONNX 格式后,可通过 ONNX Runtime、TensorRT 等推理引擎,部署到 Windows、Linux、移动端等不同环境。

- 框架间迁移:当需要利用不同框架的优势时(如用 PyTorch 训练,用 TensorFlow 做分布式推理),ONNX 作为中间格式实现无缝衔接。

- 模型标准化:在工业界项目中,统一使用 ONNX 格式管理模型,降低不同团队、不同技术栈之间的协作成本。

第十三题

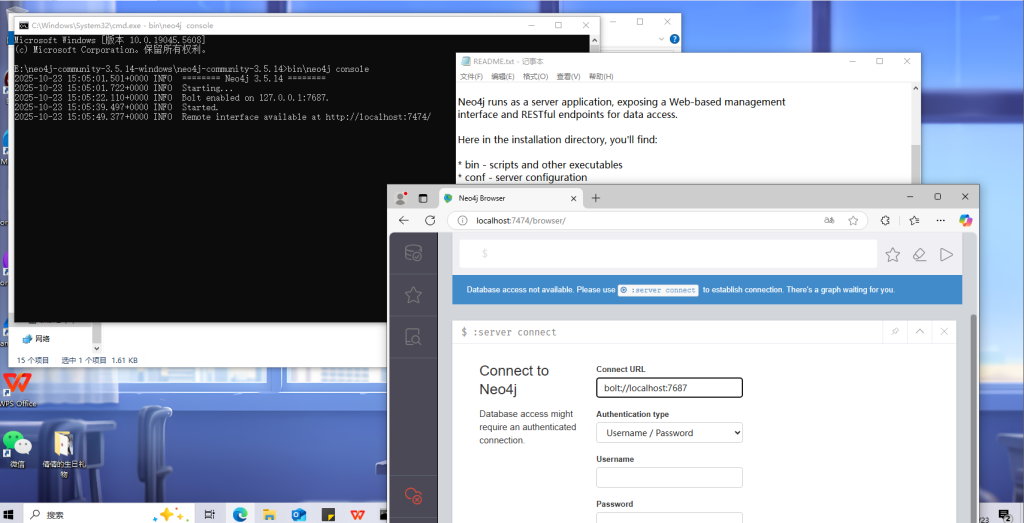

分析起早王的计算机检材,neo4j中数据存放的数据库的名称是什么(格式:abd.ef)

在E盘里也可以看见neo4j的文件夹,进去后并不知道怎么使用,可以将文件README.txt知道,可以自己翻译得知

* bin - scripts and other executables

* conf - server configuration

* data - databases

* lib - libraries

* plugins - user extensions

* logs - log files

* import - location of files for LOAD CSV

要开始使用 Neo4j,请先启动服务器,然后查看一下网页界面……

1. 打开控制台并导航至安装目录。2. 启动服务器:

* 在 Windows 系统中,使用:bin\neo4j console

* 在 Linux 或 Mac 系统中,使用:./bin/neo4j console3. 在浏览器中,打开网址:http://localhost:7474/4. 使用任何 REST 客户端或浏览器,打开“http://localhost:7474/db/data”即可获取 REST 的起始点,例如:

“curl -v http://localhost:7474/db/data”5. 在控制台中输入“Ctrl-C”来关闭服务器。

用默认密码neo4j/neo4j登录发现失败,那这个时候我们就需要去寻找密码了。既然打开了上锁的磁盘那就可以在里面寻找(这道题是有两种做法的)

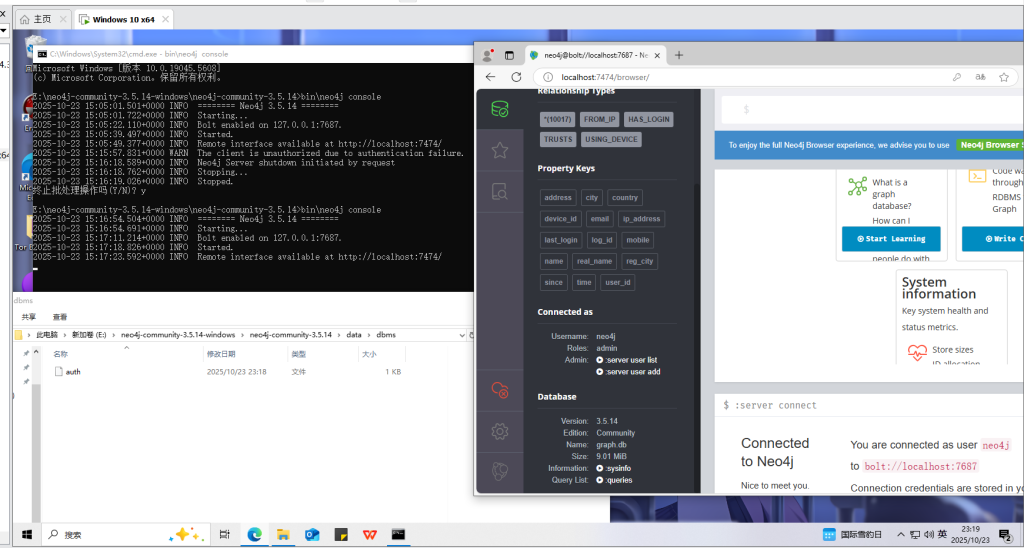

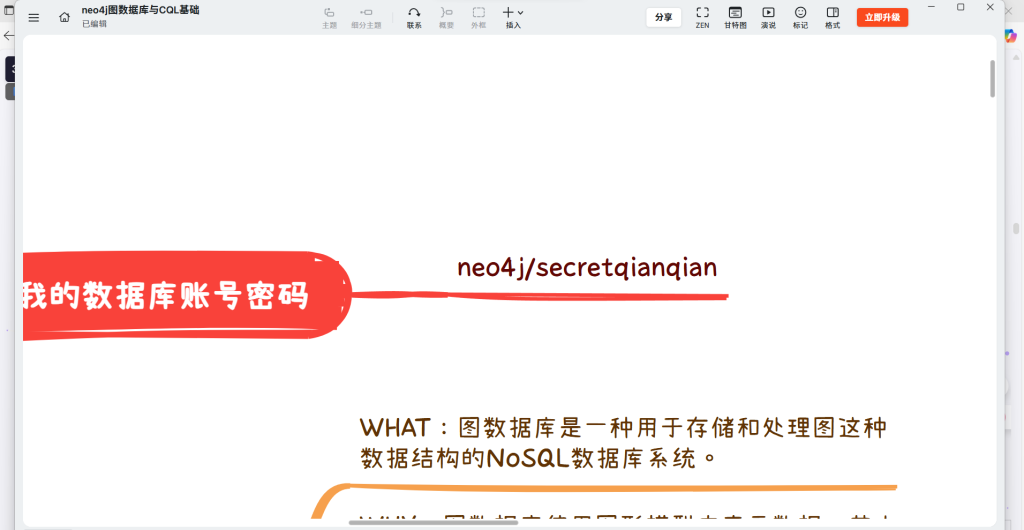

这时候找到了几个.xmind后缀的文件,我们想要打开发现直接将他拷出来到本机去下载用来打开.xmind文件的软件,先说第一种也是比较方便的一种。

是只需要删除E:\neo4j-community-3.5.14-windows\neo4j-community-3.5.14\data\dbms这个文件,在重新启动服务就行用默认密码进入后,可以改为新的密码,这个就是我将最开始的auth删除后自己重新设置的密码进去的可以发现数据库是graph.db

这种做法是跟一个师傅学到的,在复现的时候刷到了这个师傅的博客。

另外一种做法就是我们老老实实的通过去打开思维导图为什么说是打开思维导图因为.xmind这个文件 是 XMind 软件的专属文件格式,用于存储思维导图、鱼骨图、树状图等可视化思维结构内容。

所以我们在本机下载下来xmind软件通过思维导图可以知道密码是neo4j/secretqianqian至于为什么是这个。

可以从第二个文件里面找到

第十四题

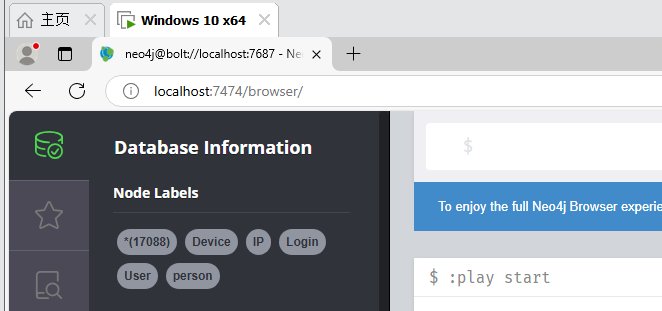

分析起早王的计算机检材,neo4j数据库中总共存放了多少个节点(格式:1)

可以通过neo4j看见有一个Node Labels

Node Labels 是 Kubernetes 中用于标识和分类节点(Node) 的键值对

所以有17088个节点

第十五题

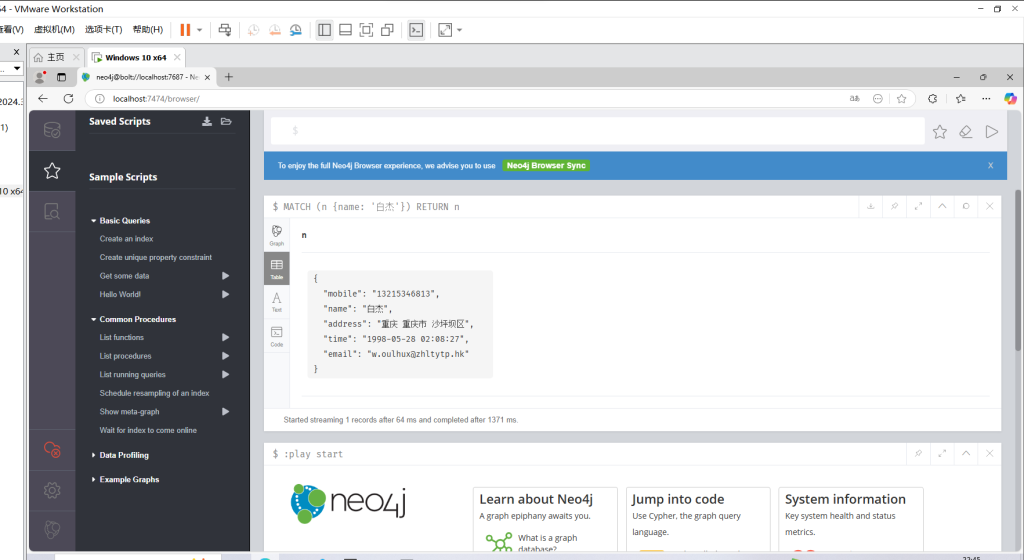

分析起早王的计算机检材,neo4j数据库内白杰的手机号码是什么(格式:12345678901)

13215346813这个就是手机号可以通过这两个指令查询(二选一即可)

MATCH (n {name: '白杰'}) RETURN n

MATCH (p:person) WHERE p.name STARTS WITH '白杰' RETURN p

代码解析:

| 对比维度 | 语句 1:MATCH (n {name: '白杰'}) RETURN n | 语句 2:MATCH (p:person) WHERE p.name STARTS WITH '白杰' RETURN p |

|---|---|---|

| 节点标签约束 | 无标签约束,匹配所有标签中name='白杰'的节点 | 有标签约束,仅匹配标签为 person的节点 |

| name 匹配规则 | 精确匹配,仅返回name字段完全等于'白杰'的节点 | 前缀模糊匹配,返回name以'白杰'开头的节点(如 “白杰”“白杰 123”“白杰_测试”) |

| 查询精度 | 高精度,结果唯一(若name唯一)或少量精准匹配结果 | 低精度,结果为符合前缀规则的批量节点 |

| 适用场景 | 已知节点name精确值,需定位具体节点 | 需批量查询 “白杰” 相关节点(如排查重名、模糊检索) |

第十六题

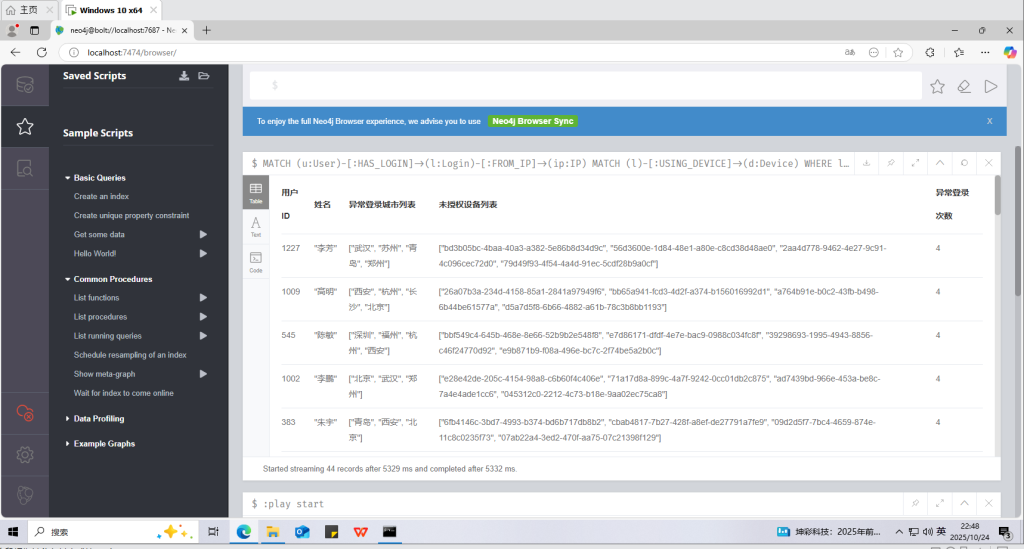

分析起早王的计算机检材,分析neo4j数据库内数据,统计在2025年4月7日至13日期间使用非授权设备登录且登录地点超出其注册时登记的两个以上城市的用户数量(格式:1)

可以查到是44(自己一个一个数的属于是笨办法了)个那这个指令有什么含义,我们可以分析得知,因为这个是需要使用联合查询多个数据库

查询代码:

MATCH (u:User)-[:HAS_LOGIN]->(l:Login)-[:FROM_IP]->(ip:IP)

MATCH (l)-[:USING_DEVICE]->(d:Device)

WHERE

l.time < datetime('2025-04-14')

AND ip.city <> u.reg_city

AND NOT (u)-[:TRUSTS]->(d)

WITH

u,

collect(DISTINCT ip.city) AS 异常登录城市列表,

collect(DISTINCT d.device_id) AS 未授权设备列表,

count(l) AS 异常登录次数

WHERE size(异常登录城市列表) > 2

RETURN

u.user_id AS 用户ID,

u.real_name AS 姓名,

异常登录城市列表,

未授权设备列表,

异常登录次数

ORDER BY 异常登录次数 DESC;

这段 Cypher 语句的核心功能是筛选 2025 年 4 月 14 日前存在高风险异常登录行为的用户,重点定位跨多城市、使用未信任设备登录的用户,并输出相关异常信息。

1. 语句核心逻辑拆解

该语句通过多节点关联查询,从登录行为中识别异常用户,整体流程分为 “数据关联→条件过滤→聚合分析→结果筛选” 四步。

2. 节点与关系关联

首先匹配用户登录行为涉及的核心实体及关系,构建完整数据链路:

- User(用户):通过

HAS_LOGIN关系关联Login(登录记录)。 - Login(登录记录):分别通过

FROM_IP关联IP(登录IP)、通过USING_DEVICE关联Device(登录设备)。

3.异常登录条件过滤(WHERE 子句)

仅保留满足以下所有条件的登录记录,定义为 “单次异常登录”:

- 时间范围:登录时间

l.time早于2025-04-14。 - 地域异常:登录 IP 所属城市

ip.city与用户注册城市u.reg_city不一致。 - 设备未授权:用户未通过

TRUSTS关系信任该登录设备d。

4.数据聚合(WITH 子句)

按用户u分组,聚合该用户的所有异常登录相关信息:

collect(DISTINCT ip.city):去重后获取该用户的异常登录城市列表。collect(DISTINCT d.device_id):去重后获取该用户的未授权设备列表。count(l):统计该用户的总异常登录次数。

- 高风险用户筛选(WITH 后的 WHERE)

进一步筛选出 “高风险用户”:仅保留异常登录城市数量size(异常登录城市列表) > 2的用户(排除单 / 两个城市的偶发异常)。

6. 结果输出(RETURN & ORDER BY)

返回用户核心信息及异常聚合数据,并按异常登录次数降序排列,优先展示风险最高的用户。

第十七题

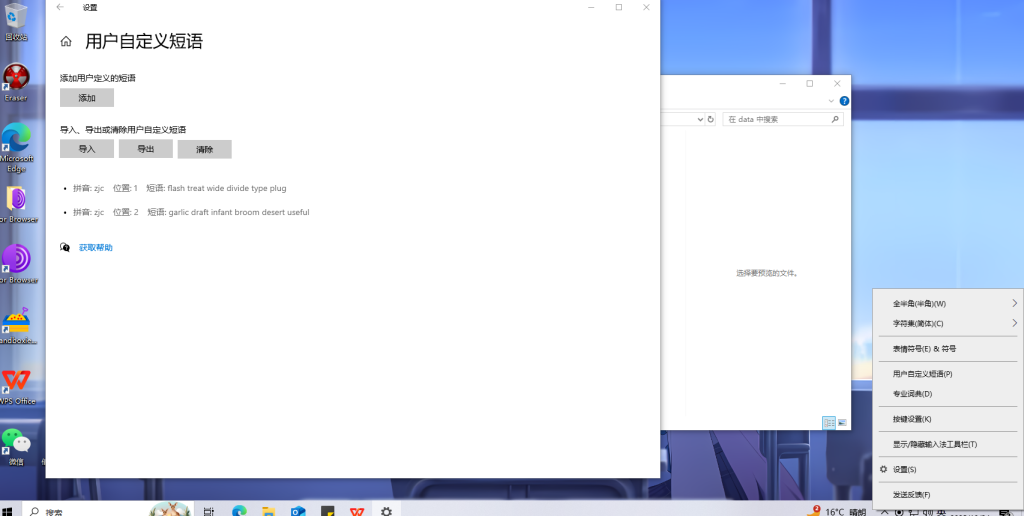

分析起早王的计算机检材,起早王的虚拟货币钱包的助记词的第8个是什么(格式:abandon)

还记得咱们前面找到的日记吗,他在里面写了如何寻找助记词,我们回去寻找可以知道,以防有人忘记路径了这里粘贴出来顺便数一下助记词是什么

C:\Sandbox\起早王\diary\user\current.rednotebook\data

助记词是:助记词是区块链钱包中用于恢复账户资产的核心密钥

一般是在区块链上也就是我们所谓的虚拟货币,首先钱包需要助记词,但是钱包分为热钱包和冷钱包

交易所一般不需要助记词是因为使用的是热钱包通过手机短信或者人脸识别进行解密交易,如果你在交易所开户往里面充钱的话,他一般不会充进真正的地址而是充在交易所托管的地址,当然你也可以设置真正的地址让所充的钱存在你地址里。(交易所是可以冻结你在他的链路上生成的托管地址,但是大型交易所有没有过我不清楚)

链分为三种链

中心化链(传统化链是在一个节点放着相当于传统银行)

币安属于是半去中心化(全球挑选了20个节点)

比特币和以太坊属于完全去中心化(目前我了解的去中心化就是没有节点)

冷钱包是需要助记词一般是固件,但是如果是在交易所的除了助记词还有交易所特有的验证。

为什么会有助记词是因为助记词生成了种子,种子在生成私钥,在通过私钥推出公钥,那么这个公钥通过哈希生成了一个地址,可以用私钥证明这个地址是你的也就是数字签名

知道助记词在输入法里面,那么我们去输入法的设置里面寻找(我最开始做的时候在这个里面找了一圈没有找到结果发现在输入法左键里面有一个用户自定义短语)自己数一下发现低八位是draft

flash treat wide divide type plug

garlic draft infant broom desert useful

第十八题

分析起早王的计算机检材,起早王的虚拟货币钱包是什么(格式:0x11111111)

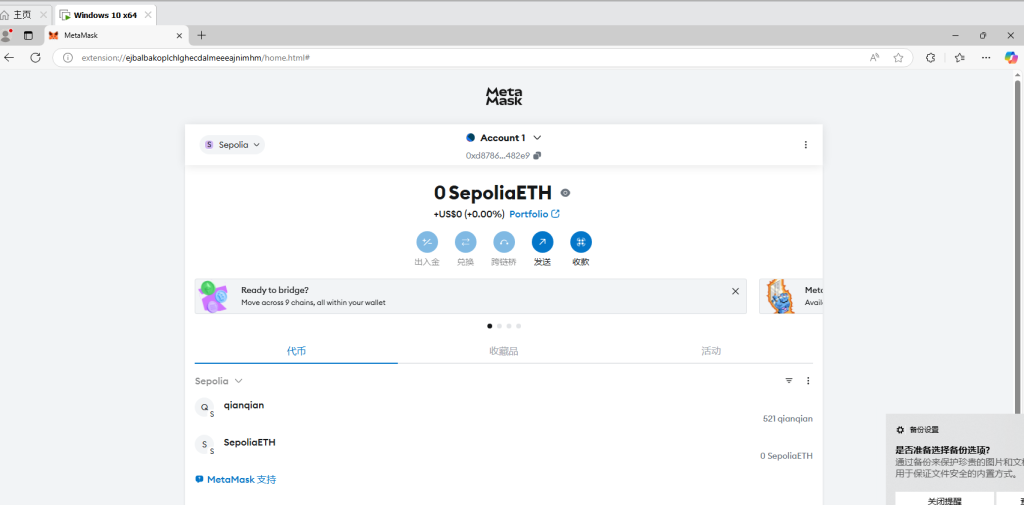

MetaMask这个我正常访问会有些慢

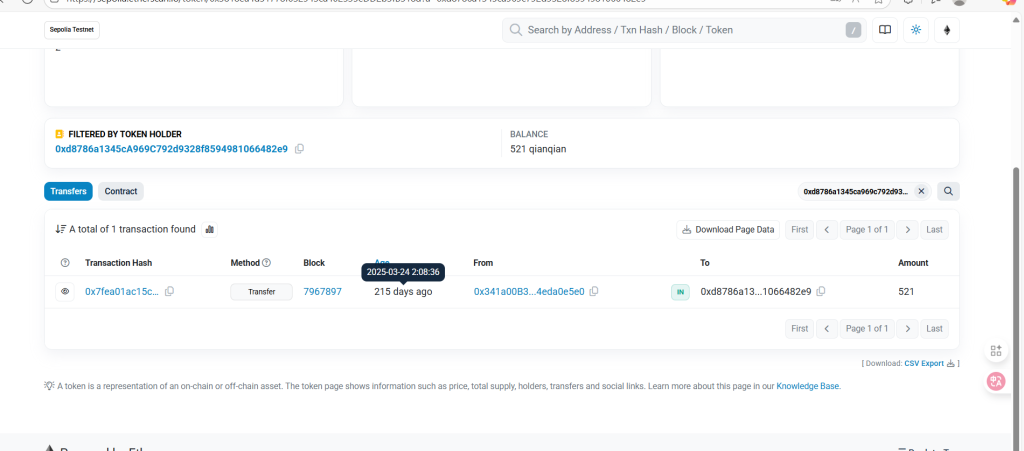

将助记词输入后改密码就能看到最上面有个地址0xd8786a1345cA969C792d9328f8594981066482e9

第十九题

分析起早王的计算机检材,起早王请高手为倩倩发行了虚拟货币,请问倩倩币的最大供应量是多少(格式:100qianqian)

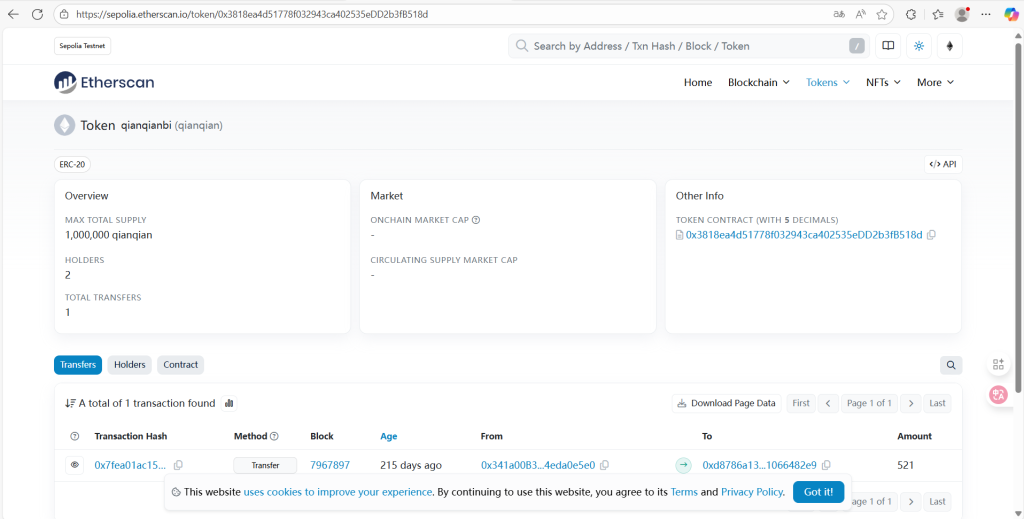

可以通过访问查看可以知道有1000000qianqian币,但是这个网址需要挂代理才能上去。

第二十题

分析起早王的计算机检材,起早王总共购买过多少倩倩币(格式:100qianqian)

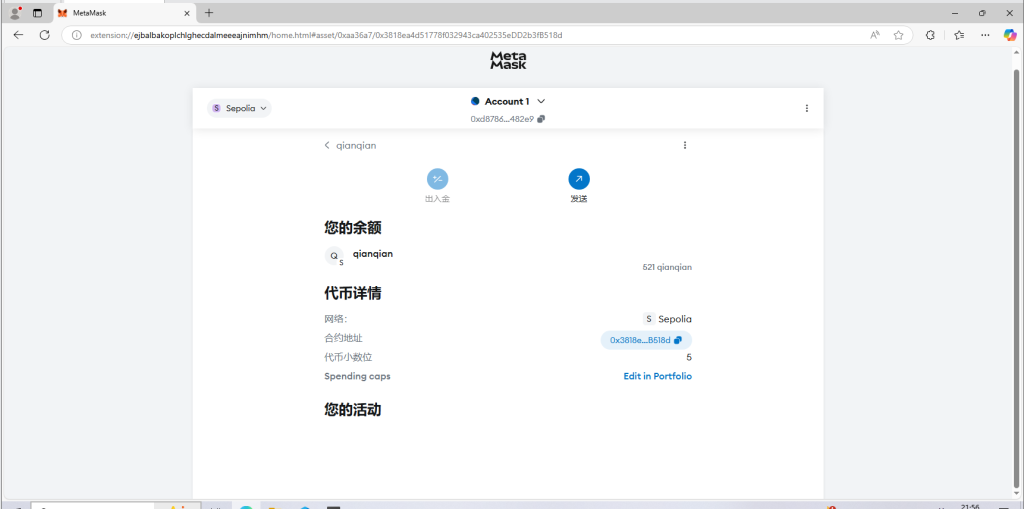

通过输入完助记词后可以在下面找到一个qianqian那这个时候点击进去发现可以得知一共有521个

第二十一题

分析起早王的计算机检材,起早王购买倩倩币的交易时间是(单位:UTC)(格式:2020/1/1 01:01:01)

我们如果在虚拟机里面访问不了就放到本机里通过查询一下就可以知道时间